Comprendre les clés API : une sécurité cruciale pour l’utilisation d’APIs

Les clés d’interface de programmation d’application (API) sont des codes uniques utilisés pour identifier l’application ou l’utilisateur à l’origine d’une demande d’API. Les clés API jouent un rôle crucial dans l’authentification et l’autorisation des applications à accéder à une API, similaire au fonctionnement des noms d’utilisateur et des mots de passe. Cependant, la sécurité des clés API est souvent compromise, ce qui peut entraîner des conséquences dramatiques telles que des pertes financières importantes.

Dans cet article, nous examinons les clés API en détail, y compris leur fonctionnement, leur sécurité, les bonnes pratiques et les conséquences d’un vol de clé.

API et clé API : le fonctionnement des clés API

Une interface de programmation d’applications ou API est un intermédiaire logiciel permettant à deux applications ou plus de partager des informations. Les clés API sont utilisées pour authentifier et autoriser les applications à accéder à une API, de manière similaire aux noms d’utilisateur et mots de passe pour les utilisateurs individuels.

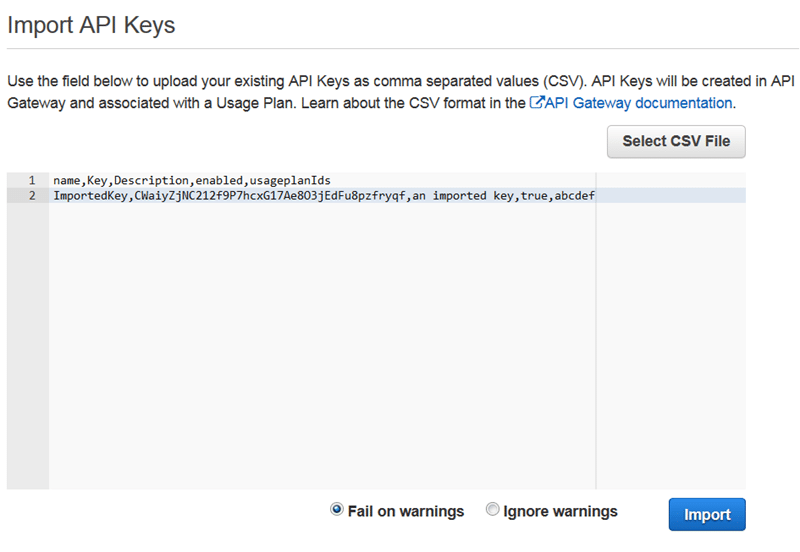

Les clés API peuvent être sous la forme d’une clé unique ou d’un ensemble de clés.

Les propriétaires d’API utilisent les clés pour surveiller l’activité de l’API, telles que les différents types de demandes, le trafic et le volume des demandes. En outre, les clés API peuvent également être utilisées pour la création de signatures cryptographiques afin de prouver la légitimité d’une demande.

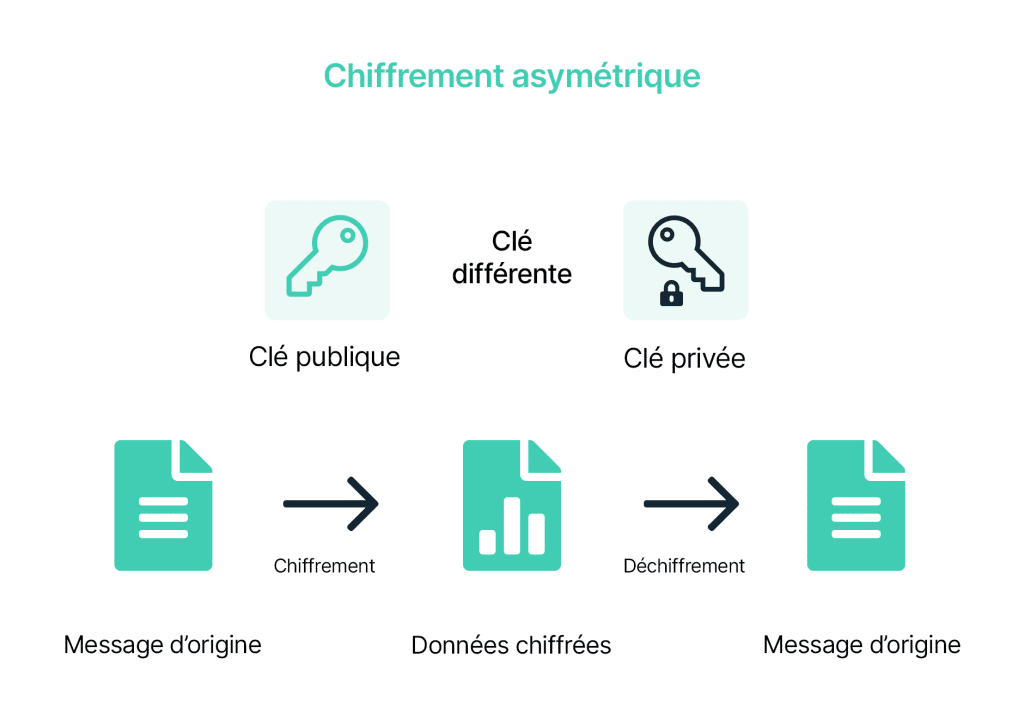

Les signatures cryptographiques et les clés API asymétriques

Les données partagées par le biais d’une API peuvent être signées par des clés cryptographiques, qui peuvent être classées selon les catégories suivantes : les clés symétriques et asymétriques. Les clés asymétriques impliquent l’utilisation de deux clés : une clé privée et une clé publique.

Seule la clé publique doit être utilisée par le propriétaire de l’API pour la vérification de la signature, de sorte que la clé privée reste locale et secrète. Le principal avantage de l’utilisation des clés asymétriques est la sécurité accrue de la séparation des clés de génération et de vérification des signatures.

Sécurité des clés API : les risques et les bonnes pratiques

Les clés API sont vulnérables aux cyberattaques, car elles peuvent être utilisées pour effectuer des opérations de grande envergure sur les systèmes, telles que la demande d’informations personnelles ou l’exécution de transactions financières.

Pour améliorer leur sécurité globale, il est recommandé de suivre les bonnes pratiques pour l’utilisation de clés API, telles que la rotation régulière des clés, l’utilisation de whitelist (listes blanches) d’IP, l’utilisation de plusieurs clés API, le stockage sécurisé des clés et le non-partage des clés.

Conclusion

Les clés API sont essentielles pour l’utilisation d’APIs, mais leur sécurité est souvent compromise. Les utilisateurs doivent prendre des mesures pour protéger leurs clés API et suivre leurs utilisations très régulièrement.