3. Protéger efficacement ses clés privées

Rappel : Pour profiter pleinement de cette formation, sauvegarder votre progression et obtenir votre diplôme en fin de formation, il est vivement recommandé de vous créer un compte CoinAcademy et de vous y connecter.

Sommaire

- Qu’est-ce qu’une clé privée ?

- Qu’est-ce qu’un hardware wallet (portefeuille matériel) en crypto ?

- Hot wallets vs cold wallets

- La seed phrase, le cœur de votre sécurité

- Bonnes pratiques en matière de sauvegarde : supports physiques, stockage hors ligne

- Ce qu’il ne faut surtout pas faire (captures d’écran, stockage dans le cloud…)

- Règle 1 : n’enregistrez jamais votre seed phrase sous forme numérique non sécurisée

- Règle 2 : ne l’enregistrez pas sur un service cloud (Google Drive, Dropbox, iCloud…)

- Règle 3 : évitez de diviser votre phrase et de la stocker à différents endroits numériques

- Règle 4 : ne partagez jamais votre seed phrase

- Solution de sécurité importante : la séparation (ségrégation) des crypto monnaies

- Solution avancée : Ledger Recover

- Pourquoi Ledger ? – Présentation globale des hardware wallets Ledger

- Un modèle de sécurité vraiment efficace

- Une équipe d’élite dédiée à la sécurité qui pense comme des hackers

- Open source vs closed source : un équilibre entre transparence et sécurité

- L’importance du micrologiciel (firmware) pour les mises à jour ultérieures

- L’écran sécurisé et la signature claire (clear signing) : l’avenir de la sécurité des portefeuilles matériels

- Passphrase : une couche de sécurité supplémentaire

- Intégration facile avec des portefeuilles tiers

Qu’est-ce qu’une clé privée ?

Reprenons les bases. En crypto, la clé privée est l’élément qui garantit la sécurité de vos actifs numériques présents dans vos portefeuilles. Il faut l’imaginer comme un mot de passe ultra-sécurisé, ou plus précisément une longue séquence alphanumérique unique qui vous permet d’accéder à vos crypto monnaies et de les gérer.

Techniquement, une clé privée Bitcoin est une suite de 256 bits, soit 64 caractères hexadécimaux ou 51 caractères en base-58, débutant généralement par K, 5 ou L.

Voici un exemple de clé Bitcoin (fictive) : “KxSRZnttMtVhe17SX5FhPqWpKAEgMT9T3R6EFerj3sx5FmM6obqA”

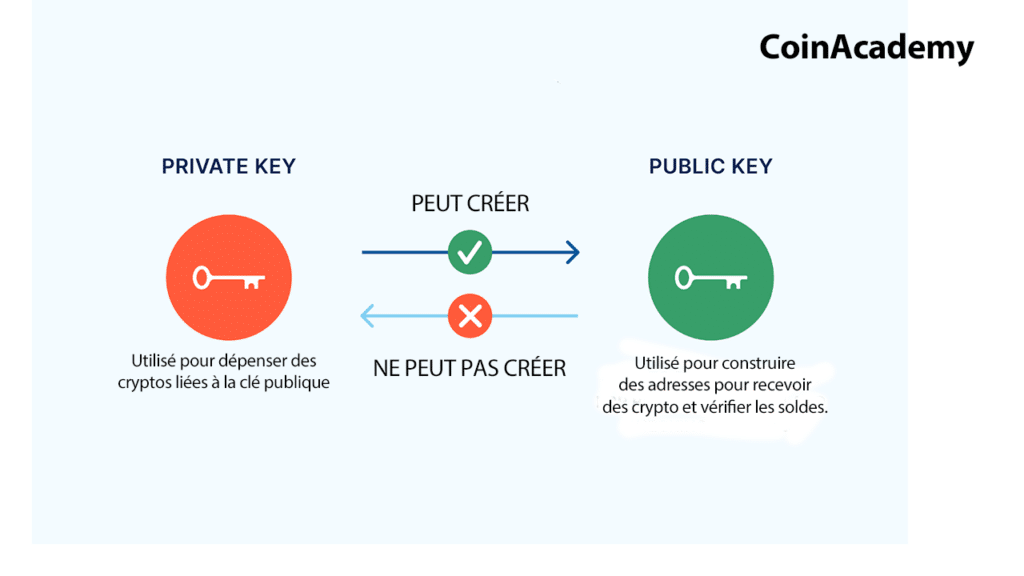

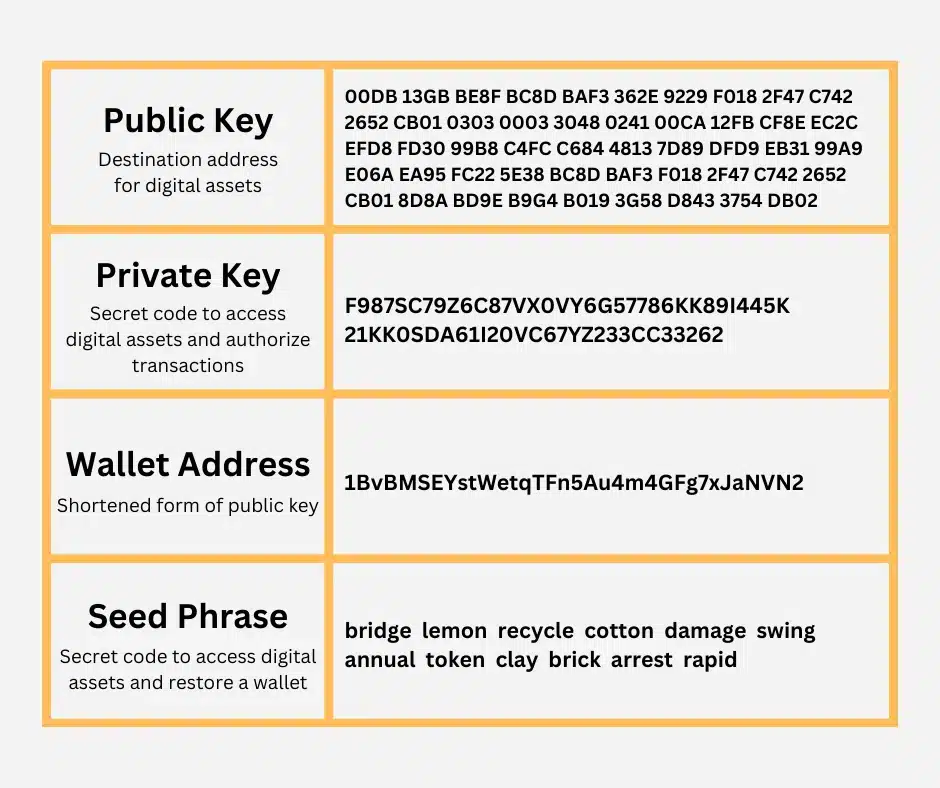

Maintenant, vous devez comprendre que le système de sécurité des blockchains repose sur une paire de clés :

- La clé privée :

strictement confidentielle, elle ne doit jamais être partagée.

- La clé publique :

similaire à votre numéro de compte bancaire, la clé publique est un dérivé mathématique de la clé privée. Elle peut être diffusée sans risque et sert d’adresse pour recevoir des fonds et signer une transaction en général. Bien que certains experts évoquent le risque théorique posé par l’informatique quantique sur la sécurité des clés publiques (permettant l’accès aux clés privées via les clés publiques), ce danger n’est pas encore d’actualité et n’a pas d’impact concret à ce jour.

La relation entre ces deux clés est asymétrique : une clé publique peut être dérivée d’une clé privée, mais il est mathématiquement infaisable de remonter à la clé privée à partir de la clé publique, en raison de la complexité des algorithmes cryptographiques.

À chaque fois que vous créez un portefeuille crypto, votre wallet produit une clé privée unique, qui est accompagnée d’une ou plusieurs clés publiques liées à elle, afin de recevoir des fonds.

Lorsque vous effectuez une transaction, votre clé privée génère une signature numérique, authentifiant l’opération sans jamais être révélée. Cette signature prouve que vous êtes bien le propriétaire des fonds et autorise leur transfert. C’est cette propriété qui rend les crypto monnaies à la fois sécurisées et décentralisées : personne d’autre que vous ne peut dépenser vos fonds.

Un point important à comprendre : si vous perdez votre clé privée, vous pouvez perdre définitivement vos crypto monnaies. Contrairement à un mot de passe oublié sur un site web, il n’existe aucun moyen de récupération. Pas de « mot de passe oublié ? », pas de service client à appeler…

Toutefois, même en cas de perte de sa clé privée, les “phrases de récupération” (seed phrase) associées à vos portefeuilles peuvent servir de “bouée de sauvetage”, en permettant à l’utilisateur de “restaurer” ses portefeuilles et toutes les clés privées associées.

Mais ça, on en reparlera plus tard, revenons d’abord sur l’utilisation de “Hardware Wallet”…

Qu’est-ce qu’un hardware wallet (portefeuille matériel) en crypto ?

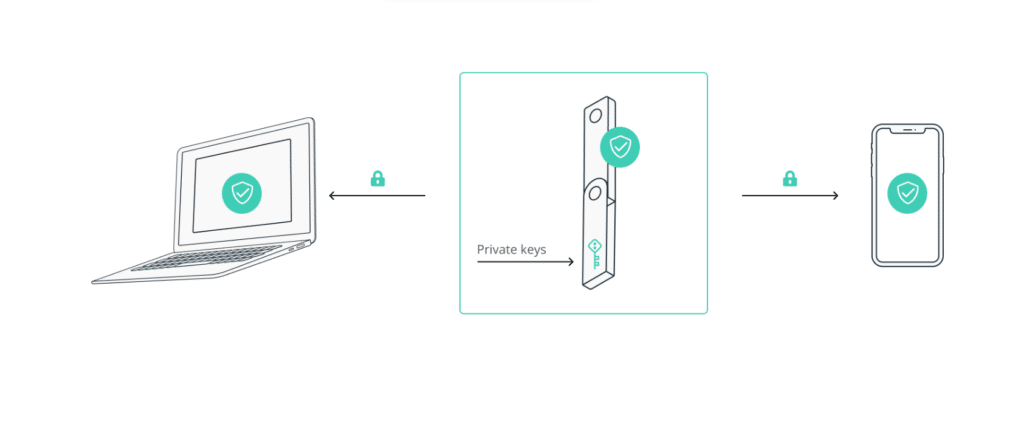

Un hardware wallet, ou “portefeuille matériel”, est un dispositif physique (et non numérique) conçu pour stocker vos clés privées hors ligne et les protéger des menaces en ligne. En apparence, il ressemble souvent à une clé USB ou une petite tablette (tactile ou non), mais uniquement en apparence, car son rôle est bien différent…

Il faut le voir comme un coffre-fort qui protège vos clés privées (et donc vos cryptos associées) contre absolument toutes menaces externe.

Vous devez comprendre qu’un portefeuille matériel ne stocke pas directement vos cryptos – celles-ci restent inscrites sur la blockchain – mais il conserve les clés privées qui permettent d’y accéder.

Son fonctionnement repose sur plusieurs principes de sécurité :

- Isolation totale d’internet :

les clés privées sont générées et stockées sur une puce sécurisée, totalement déconnectée d’internet.

- Signature hors ligne des transactions :

au lieu d’exposer la clé privée, l’appareil signe les transactions en interne et ne transmet que la signature validée.

- Protection contre les attaques informatiques :

même si votre ordinateur est compromis, vos fonds restent intacts, car la clé privée ne quitte jamais le dispositif physique.

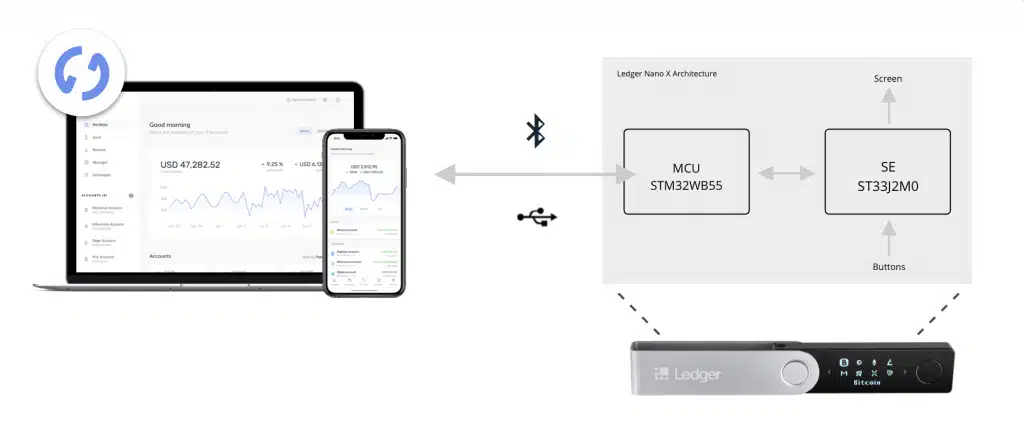

La connexion d’un portefeuille physique (hardware wallet) peut se faire facilement via USB ou Bluetooth, selon le modèle. Les appareils Ledger Nano X, Ledger Stax et Ledger Nano Flex peuvent se connecter sans fil grâce au Bluetooth, ce qui permet une utilisation fluide avec un smartphone via l’application Ledger Live. Seul le Ledger Nano S Plus nécessite une connexion par USB (uniquement), le Ledger Nano X lui peut se connecter via USB ou via Bluetooth.

Pour effectuer une transaction, il suffit de connecter votre appareil, saisir votre code PIN pour le déverrouiller, puis valider l’opération directement sur son écran. Les modèles comme le Stax et le Flex, avec leur écran tactile, ont été conçus pour une expérience utilisateur quotidienne, simple et sécurisée.

Voici un exemple de transaction Bitcoin sécurisée à l’aide de l’appareil Ledger Flex :

C’est ce qui fait du hardware wallet l’une des meilleures solutions pour protéger ses actifs numériques.

Hot wallets vs cold wallets

Lorsqu’il s’agit de stocker des crypto monnaies, il faut bien comprendre la différence entre les hot wallets et les cold wallets.

Hot Wallets : pratiques, mais plus exposés

Les hot wallets sont des portefeuilles numériques connectés en permanence à internet. Ils se présentent sous différentes formes : applications mobiles, logiciels de bureau ou extensions de navigateur.

Parmi les plus populaires, on retrouve notamment MetaMask, Rabby Wallet, Coinbase Wallet, Trust Wallet, Rainbow Wallet ou encore Phantom Wallet.

Leur principal atout : une facilité d’accès et d’utilisation optimale pour les transactions du quotidien, notamment lorsque vous souhaitez réaliser une opération sur un protocole DeFi. C’est d’ailleurs leur principale fonction : interagir avec la finance décentralisée (DeFi).

Toutefois, cette connexion constante à internet les rend vulnérables aux cyberattaques : phishing, malware, hacks d’exchanges… Si un pirate accède à votre hot wallet, il peut potentiellement vider vos fonds en un instant.

C’est pour ça qu’il est très important de ne pas stocker toutes ses cryptos sur des hot wallets…

Cold wallets : la forteresse numérique

À l’inverse, les cold wallets (ou portefeuilles froids) ne sont pas connectés à internet.

Parmi eux, on retrouve principalement les hardware wallets, qui sont, comme évoqué juste au-dessus, des dispositifs physiques spécialement conçus pour sécuriser les clés privées. L’avantage : une protection quasi impénétrable contre le piratage.

Ces portefeuilles sont idéaux pour le stockage à long terme, notamment si vous détenez des montants significatifs.

Bien entendu, il existe aussi d’autres types de “cold wallets”. En effet, on peut parfaitement avoir un cold Wallet sans hardware wallet. On peut très bien utiliser un Paper Wallet, c’est-à-dire un support papier, pour stocker ses clés. On peut aussi stocker un fichier de wallet sur une clé USB et garder la clé USB débranchée (non connectée).

Les cold wallets sont essentiels pour garantir la sécurité à long terme.

Hot wallets vs cold wallets : comparatif

| Critères | Hot Wallets | Cold Wallets (Hardware Wallets) |

|---|---|---|

| Connexion | Connecté à internet | Hors ligne (déconnecté) |

| Sécurité | Vulnérable aux attaques | Protection maximale contre le hacking |

| Commodité | Facile d’accès et d’utilisation | Moins pratique pour les transactions rapides |

| Coût | Généralement gratuit | Peuvent être payants |

| Usage idéal | Transactions fréquentes | Stockage longue durée |

| Risque principal | Piratage, phishing, malware | Perte physique du dispositif |

Quelle stratégie adopter ?

Pour optimiser à la fois la sécurité et la flexibilité, la meilleure approche est hybride :

- Utiliser un hot wallet pour les transactions courantes et les petits montants.

- Stocker la majorité de vos cryptos dans un cold wallet pour les protéger sur le long terme.

En combinant les deux, vous bénéficiez de la praticité des hot wallets tout en minimisant les risques grâce à la sécurité des cold wallets.

La seed phrase, le cœur de votre sécurité

Autant être clair : votre seed phrase, c’est la clé de votre coffre-fort numérique. Aussi appelée phrase de récupération ou phrase mnémonique, elle est l’élément le plus important pour sécuriser vos crypto monnaies.

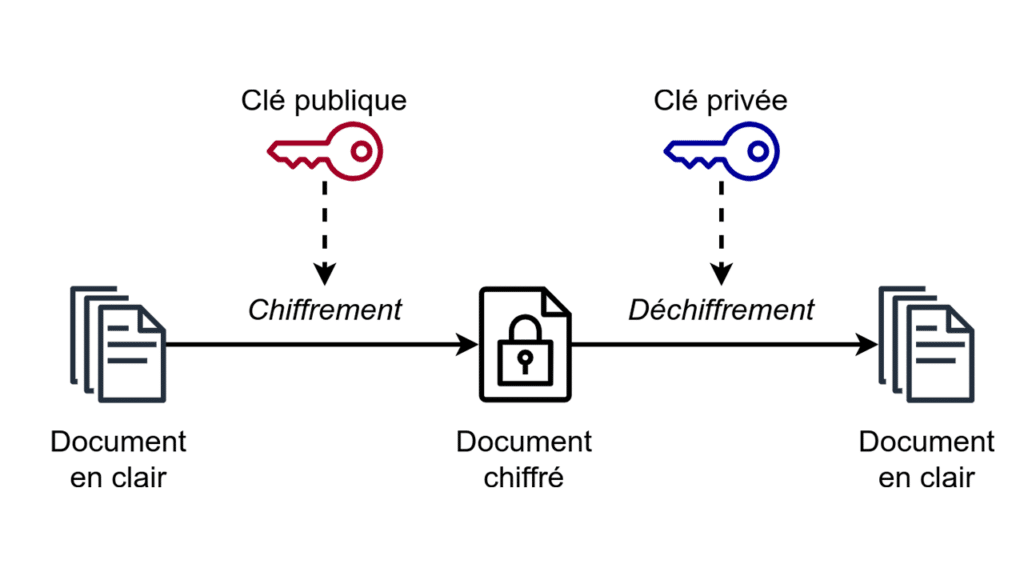

Il s’agit d’une suite de mots aléatoires (généralement 12, 18 ou 24 mots) qui constitue la base de votre portefeuille crypto. Dès que vous créez un nouveau portefeuille, cette phrase est générée automatiquement. Et c’est à partir d’elle que tout découle : elle permet de créer vos clés privées, qui génèrent ensuite vos clés publiques, lesquelles sont associées à vos adresses de portefeuille visibles sur la blockchain.

Tenez, cette illustration devrait vous permettre d’y voir plus clair :

Pourquoi la seed phrase est-elle si essentielle ? Eh bien parce que c’est le seul moyen de récupérer l’accès à votre portefeuille et à vos fonds en cas de problème.

- Vous changez d’appareil ?

- Vous oubliez votre mot de passe ?

- Votre téléphone tombe dans l’eau ?

Peu importe : tant que vous avez votre seed phrase, vous pouvez restaurer votre portefeuille et récupérer l’accès à vos fonds.

D’un point de vue technique, cette phrase est extrêmement sécurisée. Elle repose sur un chiffrement puissant (128 ou 256 bits), ce qui signifie qu’une attaque par “force brute” (bruteforce attack) pour la deviner prendrait… des centaines d’années. Autant dire que c’est infaisable (pour le moment).

Mais attention : contrairement à un compte bancaire classique où un service client peut vous aider à récupérer l’accès, en crypto, personne ne peut rien pour vous si vous perdez votre seed phrase. Il est de votre responsabilité exclusive de la conserver en lieu sûr.

Précision importante : si vous générez votre seed phrase à partir d’une extension de navigateur ou à partir d’un logiciel sur un ordinateur ou un téléphone connecté à internet, vous vous exposez au risque que cette seed phrase puisse être interceptée par un pirate en ligne. Il est donc préférable de la générer hors ligne à l’aide d’un hardware wallet, comme des wallets Ledger, ou à partir d’un ordinateur que vous maintenez hors ligne.

De même, il ne faut jamais importer une seed phrase d’un ancien hot wallet sur un nouveau Ledger, car si la seed était exposée (enregistrée sur un ordinateur connecté à Internet), elle a pu être compromise.

Vous pouvez retrouver un tutoriel pour générer une seed phrase hors ligne pour Ethereum dans notre formation débuter en crypto à l’aide du logiciel MyEtherWallet 👉 cliquez sur ce lien

Bonnes pratiques en matière de sauvegarde : supports physiques, stockage hors ligne

Stocker correctement votre seed phrase, c’est garantir la sécurité de vos fonds. Voici quelques méthodes recommandées :

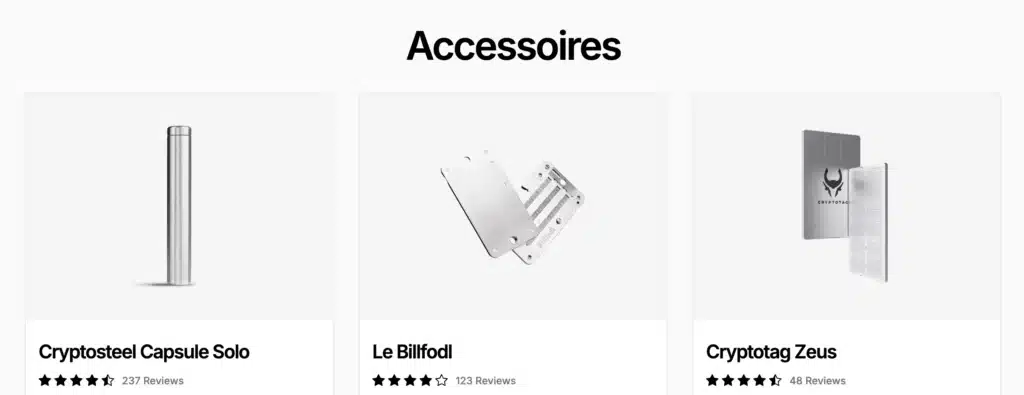

Supports métalliques ultra-résistants :

Si vous voulez du solide, optez pour des plaques/capsules en acier inoxydable ou en titane.

À ce sujet, Ledger propose deux modèles vraiment intéressants :

- CryptoSteel :

fabriqué en acier inoxydable de haute qualité, résistant contre le feu, l’eau, les chocs et la corrosion. Il permet de stocker jusqu’à 24 mots de récupération ou des clés privées grâce à des caractères gravés sur des tuiles métalliques.

- The Billfodl :

Conçu en acier inoxydable “marin 316”, ce système est résistant au feu, à l’eau et résistant à une tension allant jusqu’à 1 000 000 volts. Il permet de recréer votre phrase de récupération en insérant des tuiles gravées dans une plaque métallique robuste.

- Cryptotag Zeus :

fabriqué en titane de qualité aérospatiale, le Cryptotag Zeus est conçu pour résister à des températures extrêmes (jusqu’à 3050 °F/1667 °C), aux impacts mécaniques et aux agressions chimiques. Il permet de graver jusqu’à 24 mots de récupération BIP39 grâce à un système d’encodage numérique sécurisé.

Les trois modèles sont donc optimisés pour l’inscription de votre phrase de récupération.

Sauvegarde papier : une solution basique mais risquée

Si vous choisissez de noter votre seed phrase sur papier, prenez un papier de qualité, rangez-le dans un endroit sec et sécurisé, et évitez de l’exposer à l’humidité ou à la lumière directe. Mais attention : cette méthode reste très vulnérable.

Un simple accident domestique, un dégât des eaux, ou même l’usure naturelle peut la rendre illisible… et vous faire perdre l’accès définitif à vos fonds.

Créer plusieurs copies et les stocker en différents endroits

Ne mettez pas tous vos œufs dans le même panier !

Il est recommandé de faire plusieurs copies de votre seed phrase et de les stocker dans des endroits sécurisés et distincts. Un coffre-fort personnel ou un coffre bancaire peut être une bonne solution pour ajouter une couche de sécurité supplémentaire contre le vol ou les catastrophes naturelles.

Vous l’aurez compris, votre seed phrase, c’est votre sésame pour accéder à vos cryptos. Protégez-la comme si votre fortune en dépendait… parce que c’est le cas !

Ce qu’il ne faut surtout pas faire (captures d’écran, stockage dans le cloud…)

Quand il s’agit de protéger votre seed phrase, il y a des erreurs à absolument éviter. Une simple négligence peut suffire à compromettre l’accès à vos fonds et vous faire tout perdre en un instant.

Règle 1 : n’enregistrez jamais votre seed phrase sous forme numérique non sécurisée

Prendre une photo, faire une capture d’écran ou la sauvegarder dans un fichier Word, Bloc-notes ou email ? Une pratique fortement déconseillée.

Si un pirate accède à votre téléphone ou votre ordinateur, il pourra facilement récupérer ces informations et vider vos portefeuilles en quelques minutes. Les logiciels malveillants, les virus et les failles de sécurité rendent ces méthodes extrêmement risquées.

Règle 2 : ne l’enregistrez pas sur un service cloud (Google Drive, Dropbox, iCloud…)

Le cloud est une cible privilégiée des hackers. Une seule faille de sécurité sur ces plateformes peut mettre des millions de comptes en danger.

Domenic Iacovone en a payé le prix fort : 650 000 dollars envolés après qu’un pirate ait accédé à ses identifiants MetaMask stockés dans iCloud.

Règle 3 : évitez de diviser votre phrase et de la stocker à différents endroits numériques

Vous pensez être plus malin en scindant votre seed phrase dans plusieurs fichiers ou emails brouillons ?

Cela représente un risque majeur. Monty Munford, un utilisateur crypto, a perdu toutes ses cryptos après avoir sauvegardé sa seed phrase dans plusieurs brouillons Gmail. Au lieu d’améliorer la sécurité, cela multiplie les points de vulnérabilité.

Règle 4 : ne partagez jamais votre seed phrase

Personne ne devrait jamais connaître votre seed phrase, ni vos proches (sauf si vous avez un EXTRÊME confiance en eux), ni le support client d’une entreprise.

Aucune entité légitime ne vous demandera jamais cette information. Si quelqu’un vous la réclame, c’est forcément une arnaque.

Solution de sécurité importante : la séparation (ségrégation) des crypto monnaies

La ségrégation des actifs cryptographiques est une approche qui vous protège contre un risque très courant en crypto : les erreurs humaines et les autorisations accordées aux contrats intelligents.

Vous le savez peut-être, mais à chaque interaction avec une application décentralisée, vous autorisez des contrats intelligents (smart contract) à accéder à certaines parties de votre portefeuille. Et c’est là que ça se complique… Même avec une clé privée parfaitement sécurisée, ces autorisations peuvent exposer vos actifs à des risques importants.

L’interface du Web3, encore peu intuitive, rend difficile l’identification des transactions malveillantes. L’arnaque “PreMint” en 2022 en est la preuve : des milliers d’utilisateurs ont perdu leurs actifs (des NFT) en signant une transaction qui semblait pourtant légitime à première vue.

Pour minimiser ces risques, la solution est assez simple, à savoir répartir vos actifs dans trois types de portefeuilles distincts :

- Le compte de minting :

votre portefeuille « à risque » contenant une valeur minimale (moins de 0,1 ETH idéalement). Il sert uniquement pour les interactions avec des sites non vérifiés ou des contrats non audités. Cela peut notamment être très utile pour le “mint” de NFT sur des plateformes externes.

- Les portefeuilles jetables :

ce sont des portefeuilles « sacrifiables » contenant une somme limitée pour réduire les pertes en cas de problème. Il est dédié aux interactions risquées, comme l’utilisation de sites non vérifiés, de contrats non audités ou le minting de NFT sur des plateformes externes. Vous n’êtes jamais à l’abri d’un piratage d’une application décentralisée. Évitez donc de stocker une grosse partie de votre capital sur un wallet qui interagit régulièrement avec des applications liées aux crypto monnaies, comme des applications DeFi.

- Le compte coffre-fort :

votre “sanctuaire” qui ne signe jamais de transactions impliquant des autorisations de contrats. Il sert uniquement au stockage sécurisé et peut effectuer des « signatures sans gaz » pour vérifications d’identité. Vous pouvez parfaitement avoir plusieurs comptes, tant que vous vous assurez de ne pas les oublier ou les perdre. Cela dépend de votre volonté de répartir le risque si vous possédez un capital conséquent.

Et puis, en complément, n’oubliez pas de surveiller les “autorisations accordées” et d’utiliser des services comme Revoke.cash pour révoquer les accès inutiles.

Comment séparer ses crypto monnaies sur Ledger ?

Nous allons désormais voir étape par étape comment séparer ses crypto monnaies en plusieurs comptes, et ce, directement depuis Ledger Live et vous allez voir c’est très simple.

Ledger Live est le logiciel natif de Ledger qui permet la gestion complète de vos actifs numériques (vos clés privées restent en sécurité sur votre appareil Ledger). De plus, il faut savoir que sur Ledger Live, vous avez la possibilité de créer plusieurs comptes pour un seul et unique actif, de manière à pouvoir organiser, segmenter et sécuriser vos fonds selon différents usages : par exemple, séparer vos actifs destinés au mint de NFT, à l’achat / vente d’actifs sur des applications décentralisées, ou encore à la conservation à long terme de vos actifs.

Contrairement aux « applications » qui sont des logiciels spécifiques installés sur votre appareil Ledger (chaque crypto a sa propre app), les comptes sont des espaces virtuels créés uniquement dans Ledger Live qui vous permettent de suivre, organiser et gérer vos fonds pour une même crypto monnaie.

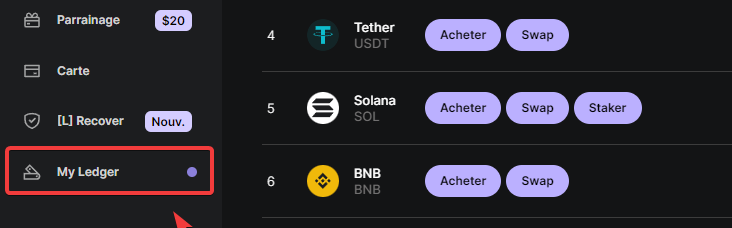

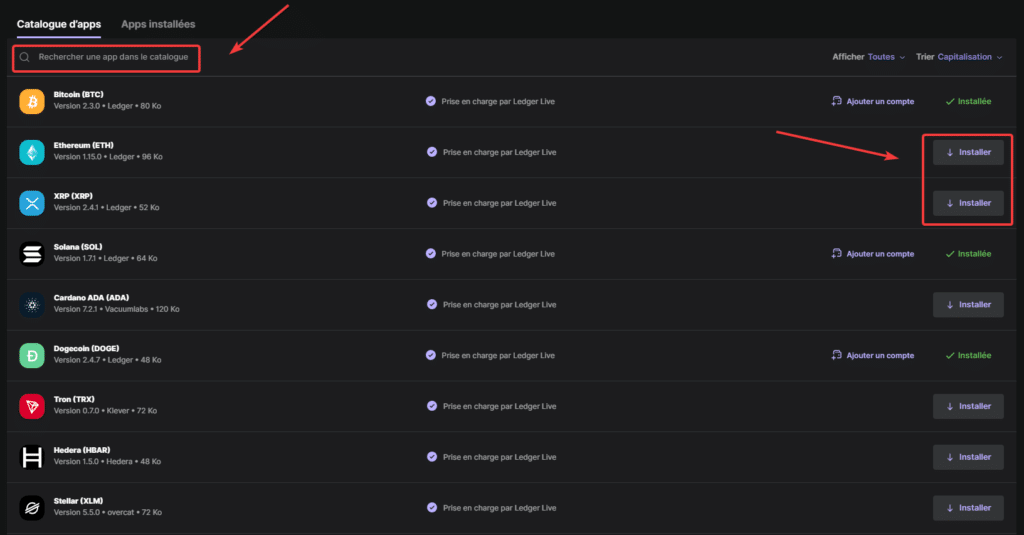

Pour créer un compte sur Ledger Live, vous devez d’abord avoir installé l’application correspondant à l’actif que vous souhaitez gérer. Si ce n’est pas le cas, rendez-vous dans la section « My Ledger » de Ledger Live.

Assurez-vous que votre appareil est connecté via USB et déverrouillé.

Une fois sur la page My Ledger, cliquez sur « Installer » à côté de l’application que vous souhaitez ajouter. L’installation ne prendra que quelques secondes. Une fois terminée, l’application sera visible sur votre appareil Ledger.

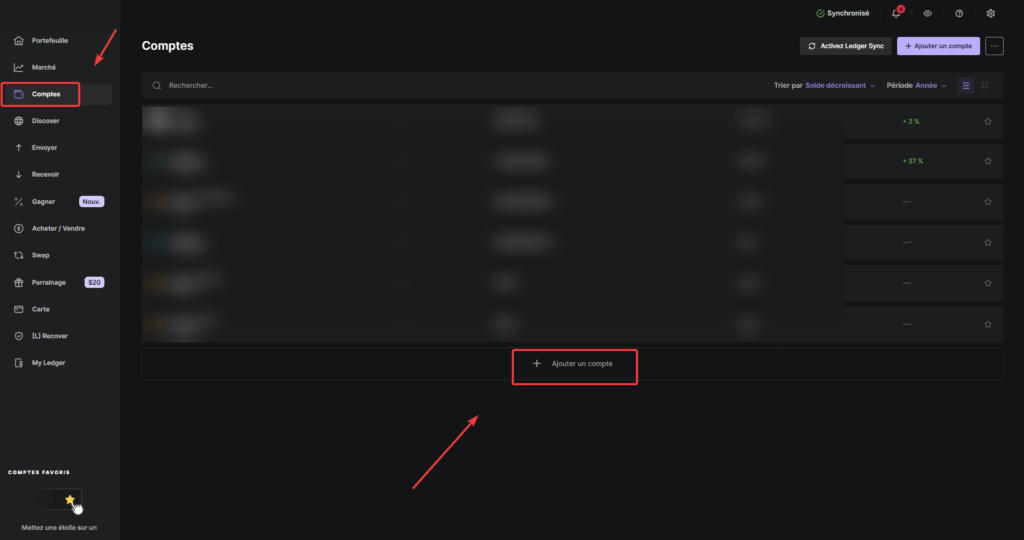

L’application est désormais installée ! Désormais, rendez-vous dans la section « Comptes » de Ledger Live, puis cliquez sur « Ajouter un compte« .

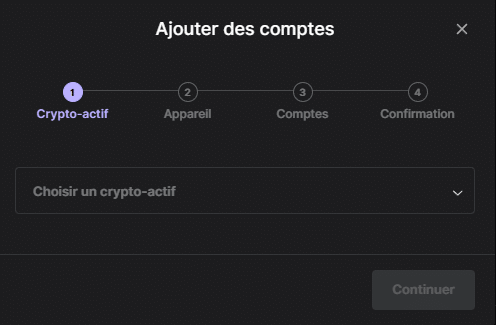

Sélectionnez ensuite l’actif en lien avec le compte, puis cliquez sur « Continuer« .

Veillez à bien avoir lancé l’application correspondante sur votre appareil Ledger. Par exemple, si vous souhaitez gérer du SOL avec ce compte, alors l’application « Solana » doit être lancée sur votre Ledger.

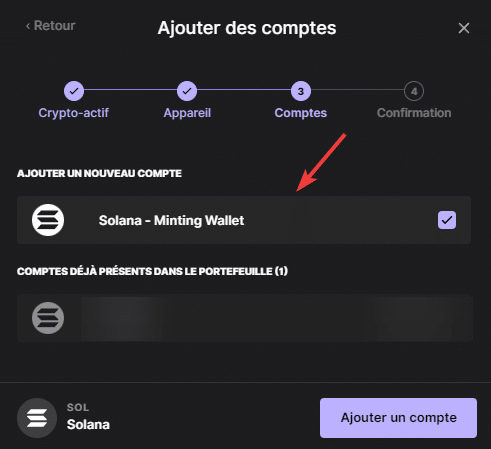

Prochaine étape : nommez votre compte. Si vous détenez déjà des comptes en lien avec l’actif sélectionné, alors vous devriez les apercevoir sur l’interface.

Cliquez sur « Ajouter un compte » pour finaliser la création du compte.

Votre compte a bien été ajouté à Ledger Live.

Vous l’aurez compris, vous pouvez répéter ce processus pour créer d’autres comptes et ainsi séparer correctement vos actifs selon votre activité.

Solution avancée : Ledger Recover

Ledger propose une solution assez intéressante pour sécuriser votre seed phrase : Ledger Recover.

C’est un service qui vous permet de préserver un accès sécurisé à votre portefeuille afin de pouvoir récupérer votre clé privée en cas de perte de votre phrase de récupération (seed phrase).

En fait, ce service optionnel et payant (9,99$ par mois) permet de diviser et chiffrer votre phrase de récupération en trois fragments distincts. Ces fragments sont ensuite stockés chez trois prestataires indépendants (Ledger, Coincover et EscrowTech), dans des infrastructures sécurisées.

Voici comment cela fonctionne :

- La fragmentation, le chiffrement et le déchiffrement s’effectuent uniquement sur votre appareil Ledger, grâce à la puce Secure Element (l’une des plus sécurisées au monde).

- Pour récupérer votre seed phrase via Ledger Recover, une vérification d’identité est nécessaire : vous devrez fournir une pièce d’identité officielle (passeport, carte nationale d’identité) et un selfie.

- Une fois votre identité confirmée, deux des trois prestataires envoient leurs fragments à votre appareil via des canaux chiffrés. Grâce à un système de partage de secret, la combinaison de deux fragments suffit à restaurer votre seed phrase directement dans le Secure Element, ce qui vous permet de récupérer l’accès à vos fonds.

Autant vous dire que cette solution offre plusieurs avantages. Car même en cas de perte / destruction de votre appareil et de votre seed phrase, vous avez toujours une solution de récupération.

Pourquoi Ledger ? – Présentation globale des hardware wallets Ledger

Les portefeuilles matériels Ledger sont une référence incontournable en matière de sécurité pour la gestion des crypto monnaies.

C’est d’ailleurs la marque de hardware wallets la plus réputée sur le marché des crypto monnaies, avec plus de 8 millions d’appareils vendus depuis 2016.

Leur architecture repose sur une combinaison de technologies de pointe qui offrent une protection avancée contre les attaques et tentatives de vol.

Laissez-nous vous en parler plus en détail…

Un modèle de sécurité vraiment efficace

Au cœur de la sécurité des appareils Ledger, on trouve la fameuse puce “Secure Element”, une technologie aussi utilisée dans les cartes bancaires et passeports électroniques.

Son rôle : stocker et protéger vos clés privées dans un environnement physiquement isolé, bien plus sécurisé que les solutions purement logicielles. Autrement dit : même si un pirate informatique accède à votre ordinateur ou votre téléphone, vos actifs restent protégés.

Voici les principaux atouts de cette technologie :

- Isolation physique :

vos clés privées ne quittent jamais la puce, ce qui limite drastiquement les risques de vol.

- Protection contre les attaques sophistiquées :

La puce est conçue pour résister aux tentatives de piratage les plus avancées, qu’elles soient matérielles ou logicielles. Elle est testée par l’équipe du Ledger Donjon, experte en techniques comme les attaques par canal auxiliaire, glitch d’alimentation, ou impulsions laser, qui visent à extraire des informations sensibles en perturbant le fonctionnement du matériel.

Pour y faire face, la puce intègre des contre-mesures matérielles et logicielles de pointe : détection de fautes, protections contre les injections électromagnétiques, masquage de données critiques, et résistance à la rétro-ingénierie. Chaque composant est conçu pour rendre l’extraction de secrets cryptographiques extrêmement difficile, voire impossible.

- Génération sécurisée de la seed phrase :

lors de l’installation, votre Ledger crée une phrase de récupération à l’aide d’un générateur de nombres aléatoires certifié, ce qui garantit qu’aucune entité externe (même Ledger) ne puisse y accéder.

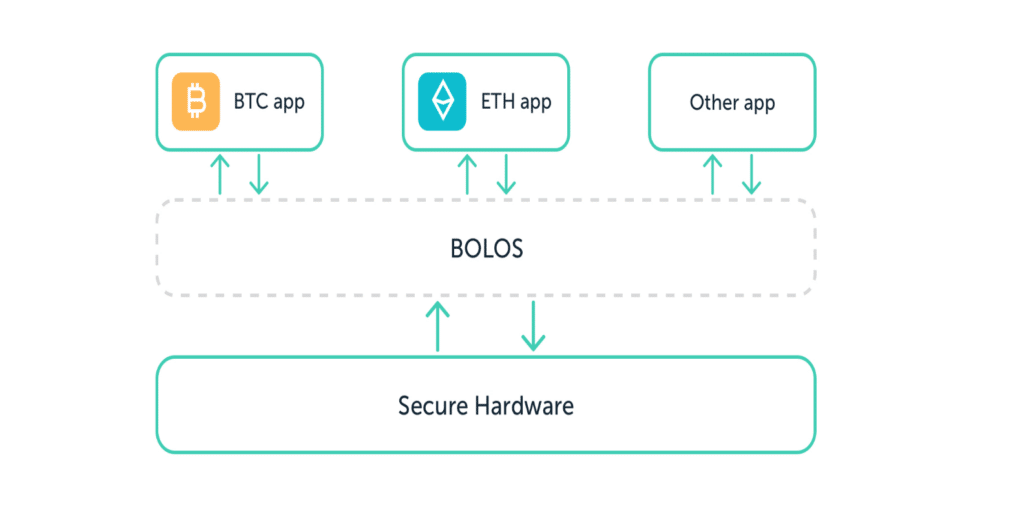

En complément, Ledger intègre son propre système d’exploitation, BOLOS (Blockchain Open Ledger Operating System). Ce dernier compartimente les applications de l’appareil, empêchant une application compromise d’affecter les autres.

Pour information, les “applications” font ici référence à des environnements sécurisés permettant la gestion distincte de crypto monnaies sur votre appareil Ledger. Par exemple, pour la gestion de Bitcoin, vous devez installer une “application Bitcoin.

On a donc ici un environnement ultra-sécurisé où chaque élément reste cloisonné pour minimiser les risques.

Une équipe d’élite dédiée à la sécurité qui pense comme des hackers

Chez Ledger, la sécurité ne se limite pas à des composants matériels robustes. Elle repose sur une équipe d’experts de renommée mondiale : le Ledger Donjon. Composé de hackers éthiques, de cryptographes, d’ingénieurs firmware et de spécialistes en reverse engineering, le Donjon est leur laboratoire interne dédié à la recherche offensive en sécurité.

Leur mission ? Anticiper et neutraliser les menaces avant qu’elles ne deviennent réelles. Pour cela, ils simulent les attaques les plus sophistiquées, telles que :

- Exploitation de vulnérabilités logicielles : identification de failles dans le firmware ou les applications tierces pour prévenir toute compromission.

- Attaques par canaux auxiliaires : analyse des fuites d’informations via la consommation électrique ou les émissions électromagnétiques.

- Attaques par injection de fautes : perturbation du fonctionnement des puces par des glitchs de tension, des impulsions laser ou des champs électromagnétiques.

Le Ledger Donjon ne se contente pas de tester les produits Ledger. Il évalue également la sécurité des portefeuilles matériels concurrents pour élever les standards de l’industrie.

Par exemple, leur équipe a identifié une vulnérabilité critique dans les modèles Trezor Safe 3 et 5, permettant de contourner les vérifications d’authenticité via une attaque de type « voltage glitching« .

Cette technique consiste à provoquer des fluctuations de tension précises pour perturber le fonctionnement normal du microcontrôleur, en l’occurrence un STM32F429 dans le Safe 3. En exploitant cette faille, un attaquant pourrait extraire des secrets cryptographiques sensibles ou modifier le firmware, tout en maintenant l’apparence d’un appareil authentique aux yeux des outils de vérification standard.

Bien que cette attaque nécessite un accès physique à l’appareil et des compétences techniques avancées, elle souligne l’importance cruciale d’une architecture matérielle sécurisée.

Le Ledger Donjon continue de démontrer son expertise en identifiant et en aidant à corriger de telles vulnérabilités, renforçant ainsi la sécurité de l’ensemble de l’écosystème des portefeuilles matériels. Ces découvertes ont été partagées de manière responsable avec les fabricants concernés, démontrant l’engagement du Donjon pour une sécurité collaborative au sein de l’écosystème crypto.

Pour découvrir comment ces experts repoussent les limites de la sécurité, plongez dans les coulisses dans cette série vidéo dédiée :

Et pour en apprendre davantage à propos de Ledger Donjon, on vous redirige vers cette page reverse engineering 👉 cliquez sur ce lien

Open source vs closed source : un équilibre entre transparence et sécurité

Un grand débat dans l’univers de la sécurité informatique oppose open source et closed source. Ledger a choisi une approche “hybride” qui combine transparence et protection.

C’est un peu comme une maison de verre avec une chambre forte blindée.

Les murs principaux – les applications et les éléments non critiques – sont en verre : visibles, ouverts à tous les regards, permettant à la communauté de vérifier qu’il n’y a pas de failles ou de malfaçons.

Mais au cœur de cette maison, se trouve une pièce verrouillée : la chambre forte. Elle contient vos biens les plus précieux – vos clés privées. Et ses plans ne sont pas partagés, pour une bonne raison : les rendre publics reviendrait à donner aux cambrioleurs un mode d’emploi.

- Ce qui est open source :

les applications et les éléments non critiques de l’appareil sont accessibles au public, permettant à la communauté de les examiner et de signaler d’éventuelles failles.

- Ce qui reste propriétaire (closed source) :

les éléments liés au Secure Element sont conservés secrets. Et la raison est simple : les rendre publics reviendrait à augmenter les risques de piratage, ce qui n’est pas une option.

Mais ouvrir le code ne suffit pas à garantir la sécurité, une question légitime se pose : comment être certain que le code open source publié sur GitHub est bien celui qui s’exécute réellement sur l’appareil ?

C’est l’un des dilemmes de l’open source total : la transparence peut parfois devenir une porte d’entrée. En rendant visibles toutes les couches du système, y compris les plus sensibles, on expose aussi d’éventuelles failles à la vue de tous – y compris de ceux qui cherchent à les exploiter.

Chez Ledger, la vérifiabilité passe par une autre voie : la signature du firmware. Elle permet à chaque utilisateur de s’assurer que le code embarqué est authentique et validé, sans pour autant révéler les détails critiques de sa structure interne. Contrairement à certaines solutions entièrement open source qui ont été compromises à distance, aucun appareil Ledger n’a jamais été hacké à distance. Autre point : pour garantir la confiance des utilisateurs, Ledger soumet régulièrement son code à des audits indépendants et publie les résultats.

Vous l’aurez compris, Ledger mise sur une sécurité de niveau bancaire, tout en maintenant un certain degré de transparence. C’est cet équilibre qui lui permet de rester un acteur incontournable dans la protection des actifs numériques.

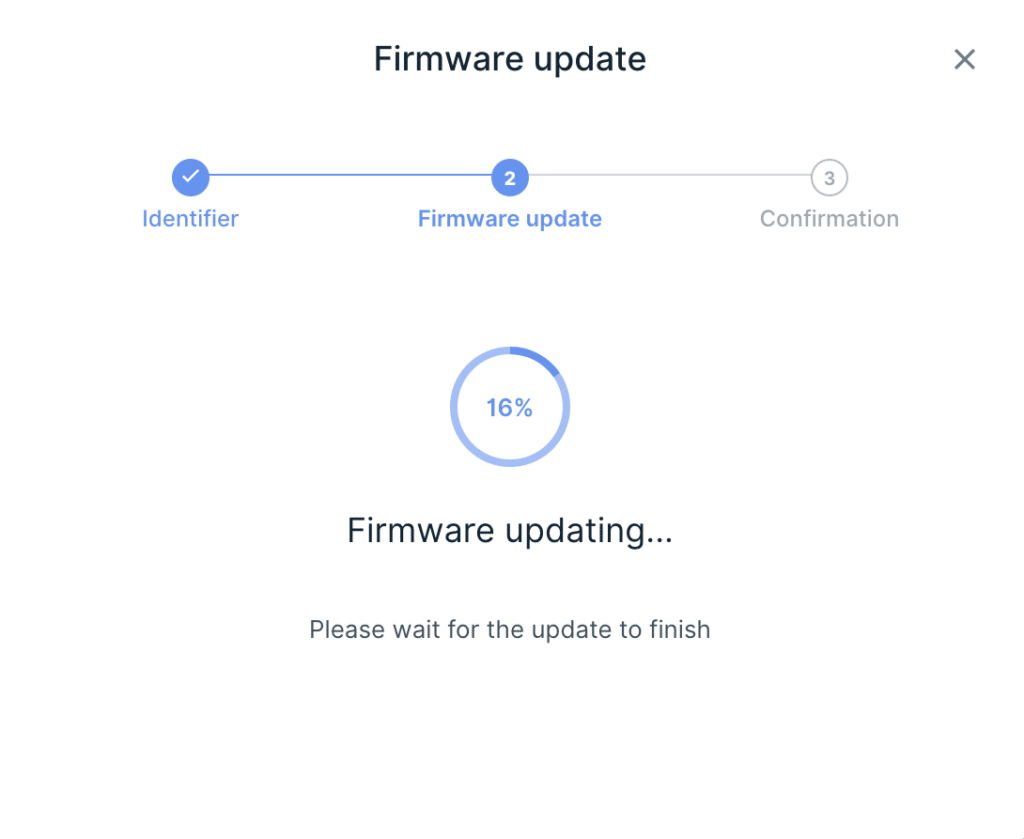

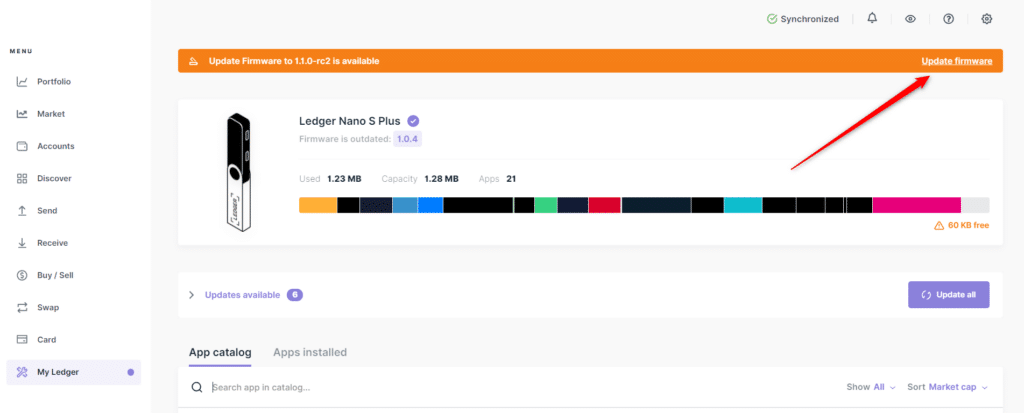

L’importance du micrologiciel (firmware) pour les mises à jour ultérieures

Il faut se le dire, le micrologiciel (firmware) est un autre paramètre important du système de sécurité des appareils Ledger. C’est lui qui assure la mise à jour des fonctionnalités et la correction des failles potentielles découvertes par l’équipe Ledger Donjon ou des chercheurs en cybersécurité.

À titre d’exemple : la mise à jour vers le firmware 2.0.0 a introduit la compatibilité avec Native SegWit pour Bitcoin, permettant de réduire considérablement les frais de transaction. Autrement dit : ne pas mettre à jour votre appareil, c’est prendre le risque de passer à côté d’améliorations essentielles et de rester vulnérable à d’éventuelles failles.

Un Ledger non mis à jour, c’est un Ledger vulnérable. Mieux vaut prendre quelques minutes pour effectuer une mise à jour que de risquer la sécurité de ses actifs.

Pour y parvenir, vous devez vous rendre directement sur l’onglet “My Ledger” de l’application Ledger Live (on y reviendra plus tard).

L’écran sécurisé et la signature claire (clear signing) : l’avenir de la sécurité des portefeuilles matériels

Se fier uniquement à l’écran de son ordinateur ou de son téléphone est une erreur. Pourquoi ? Parce que ces appareils peuvent être infectés par des logiciels malveillants qui modifient les transactions à votre insu.

C’est là que l’écran sécurisé de votre Ledger entre en jeu. Contrairement à la majorité des portefeuilles matériels concurrents, l’écran des appareils Ledger est directement piloté par le Secure Element (et non par votre PC ou smartphone) conçu pour résister aux attaques physiques et logicielles.

Ce Secure Element, le même type de puce que l’on retrouve dans les cartes bancaires et passeports, agit comme un rempart : il assure que toutes les informations affichées à l’écran sont authentiques, inviolables et indépendantes de votre ordinateur ou smartphone.

Pourquoi cet écran sécurisé change tout

La différence fondamentale, c’est que chez Ledger, “what you see is what you sign” : ce que vous voyez à l’écran de votre appareil est exactement ce que vous autorisez à signer. Si un malware tente de modifier l’adresse du destinataire sur votre ordinateur, il ne pourra jamais altérer ce qui s’affiche sur l’écran sécurisé du Ledger. Cela protège efficacement contre les attaques d’empoisonnement d’adresse, les tentatives de phishing et les manipulations de transaction à votre insu.

À l’inverse, la plupart des autres portefeuilles matériels utilisent un écran piloté par un simple microcontrôleur (MCU) – le même type de puce qu’on retrouve dans un grille-pain ou une télécommande. Cette architecture, adoptée notamment par Trezor, OneKey, Coldcard ou Jade, reste clairement vulnérable : un hacker pourrait compromettre ce microcontrôleur et manipuler l’affichage, rendant l’utilisateur aveugle à une éventuelle fraude.

Pire encore, certains portefeuilles n’intègrent même pas d’écran, obligeant l’utilisateur à faire confiance à son ordinateur ou smartphone pour valider la transaction – c’est ce qu’on appelle le “blind signing” ou signature aveugle, une pratique extrêmement risquée.

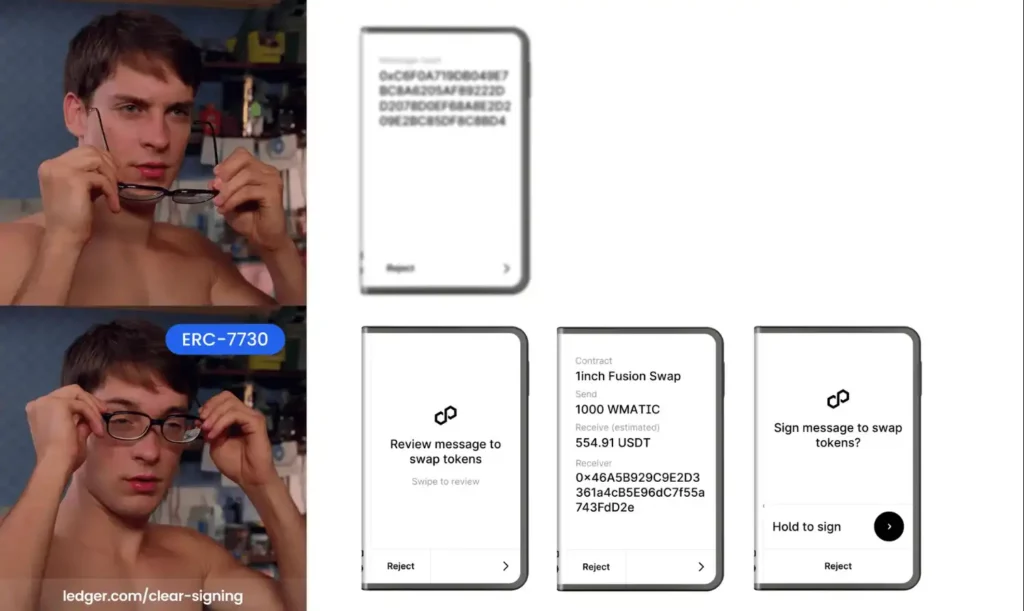

La signature claire (Clear Signing) : la fin de la signature aveugle (blind signing)

La signature claire, ou Clear Signing, est une technologie développée par Ledger pour faciliter et sécuriser les transactions blockchain. Habituellement, la plupart des portefeuilles affichent des données brutes, souvent en chaînes hexadécimales incompréhensibles. Et autant vous dire que cette complexité rend difficile la vérification, exposant les utilisateurs à des risques de scams ou de fausses signatures, comme lors du hack de Bybit où certains ont validé des transactions sans comprendre ce qu’ils signaient.

Grâce à Clear Signing, Ledger traduit toutes les informations techniques de la transaction en données claires et lisibles : adresse du destinataire, montant envoyé, frais, détails du smart contract et autres éléments essentiels. Avant de valider, l’utilisateur peut tout vérifier directement sur l’écran sécurisé de son Ledger, ce qui élimine le risque de signer à l’aveugle et protège efficacement contre les fraudes.

Passphrase : une couche de sécurité supplémentaire

Pour ceux qui recherchent une sécurité encore plus poussée, Ledger propose une fonctionnalité avancée : la passphrase.

L’idée ici est simple à comprendre : ajouter un 25ᵉ mot personnalisé à la phrase de récupération standard (qui en compte 24).

Ce mot secret permet de générer un ensemble totalement nouveau de portefeuilles (appelés “portefeuilles cachés”), distincts des autres. Et donc même si quelqu’un met la main sur vos 24 mots, il ne pourra pas accéder à vos fonds sans votre passphrase, ou du moins pas vraiment…

Plus précisément, si un individu accède à votre phrase de récupération classique (24 mots), il pourra accéder à vos portefeuilles.

Mais comme la passphrase crée un ensemble de portefeuilles distincts, ici, le ravisseur n’aurait pas accès à ces portefeuilles dits “cachés”. Cela peut d’ailleurs être une technique de diversion : vous pouvez révéler votre phrase de récupération standard, laissant penser que l’accès à vos fonds est complet, tandis que vos actifs principaux restent protégés dans les portefeuilles cachés sécurisés par la passphrase.

En ce qui concerne ce 25e mot, ce dernier peut être d’un maximum de 100 caractères, soit bien plus que les mots présents dans la phrase de récupération classique. D’ailleurs, le terme “mot” n’est pas le plus approprié, car la passphrase peut prendre différentes formes :

- Mot de passe classique (exemple : CryptoWallet123) :

fortement déconseillé en raison de sa courte longueur et l’absence de caractères spéciaux.

- IReallyLikeMyBitcoins :

un peu mieux, certes. Plus longue et avec quelques majuscules, mais reste risquée car composée uniquement de mots anglais courants, sans aucun chiffre ni caractère spécial. Ce genre de mot de passe est d’ailleurs vulnérable aux attaques par dictionnaire.

- H05!xp4e2i6dAnV?esRjfap953nxZprsi495nAASF5n,!f01.?d :

nettement plus robuste ! Ce mélange complexe et long de majuscules, chiffres et caractères spéciaux, sans aucun mot reconnaissable, représente un véritable casse-tête pour les attaquants.

Là encore, pensez à bien sécuriser votre passphrase, de préférence sur un support physique placé dans un lieu sûr.

Revenons très rapidement sur les différentes méthodes d’utilisation des passphrases via Ledger :

- Passphrase temporaire :

vous saisissez votre passphrase directement sur votre Ledger à chaque utilisation. Simple mais efficace : une fois l’appareil éteint, il revient automatiquement aux comptes standards.

- Association à un code PIN secondaire :

entrez votre PIN principal pour vos comptes standards, ou votre PIN secondaire pour accéder directement aux comptes protégés par la passphrase.

Pour apprendre les différents moyens de mettre en place votre passphrase 👉 cliquez sur ce lien

Intégration facile avec des portefeuilles tiers

Ledger, ce n’est pas seulement Ledger Live (l’application native de Ledger).

L’un des gros avantages des hardware wallets Ledger, c’est leur compatibilité avec de nombreux portefeuilles tiers.

En effet, même si Ledger Live ne supporte pas une cryptomonnaie spécifique, vous pouvez utiliser un portefeuille externe comme MetaMask, MyEtherWallet ou Electrum tout en gardant vos clés privées protégées par votre Ledger.

Le fonctionnement est très simple :

- Vous connectez votre Ledger à l’application tierce.

- Vous initiez une transaction via l’application tierce.

- Avant validation, vous vérifiez et signez la transaction sur l’écran de votre Ledger.

L’avantage étant que vous profitez de la flexibilité des portefeuilles tiers sans compromettre la sécurité de vos fonds.

Autre point intéressant : Ledger peut aussi s’intégrer dans des schémas de “multi-signatures” (multisig), où plusieurs signatures sont nécessaires pour valider une transaction. Mais ça, on en reparlera dans le chapitre 7 !

Pour valider ce chapitre et passer à la suite, cliquez sur « Ce qu’il faut retenir » ci-dessous. Cette étape vous aidera avant de répondre au quiz de cette partie 👇