Ce site utilise des cookies afin que nous puissions vous fournir la meilleure expérience utilisateur possible. Les informations sur les cookies sont stockées dans votre navigateur et remplissent des fonctions telles que vous reconnaître lorsque vous revenez sur notre site Web et aider notre équipe à comprendre les sections du site que vous trouvez les plus intéressantes et utiles.

1. Introduction à la sécurité des crypto monnaies

Rappel : Pour profiter pleinement de cette formation, sauvegarder votre progression et obtenir votre diplôme en fin de formation, il est vivement recommandé de vous créer un compte CoinAcademy et de vous y connecter.

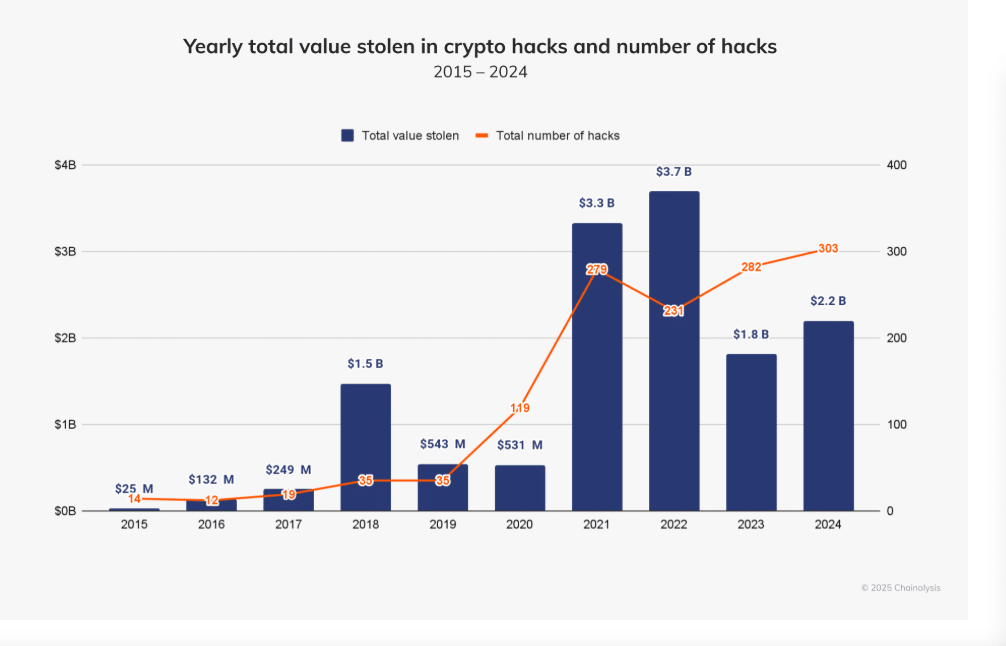

L’équivalent de 2,2 milliards de dollars en crypto monnaies… C’est la somme astronomique qui a été dérobée en 2024 à travers 303 incidents distincts. Autant dire que l’année a été marquée par une multiplication des attaques, confirmant une tendance qui ne cesse de s’aggraver.

Selon Chainalysis, ce montant représente une hausse de 21 % par rapport aux 1,8 milliard volés en 2023. Et le plus inquiétant, c’est que ce phénomène se répète depuis maintenant cinq années consécutives. C’est donc un fait : la sécurité des actifs numériques est plus que jamais un enjeu majeur.

Des stratégies de plus en plus avancées pour voler vos fonds

Si l’on regarde de plus près la répartition des attaques en 2024, on ne peut qu’être frappé par l’évolution des méthodes employées par les hackers. Et autant vous dire que cette évolution n’a rien de rassurant…

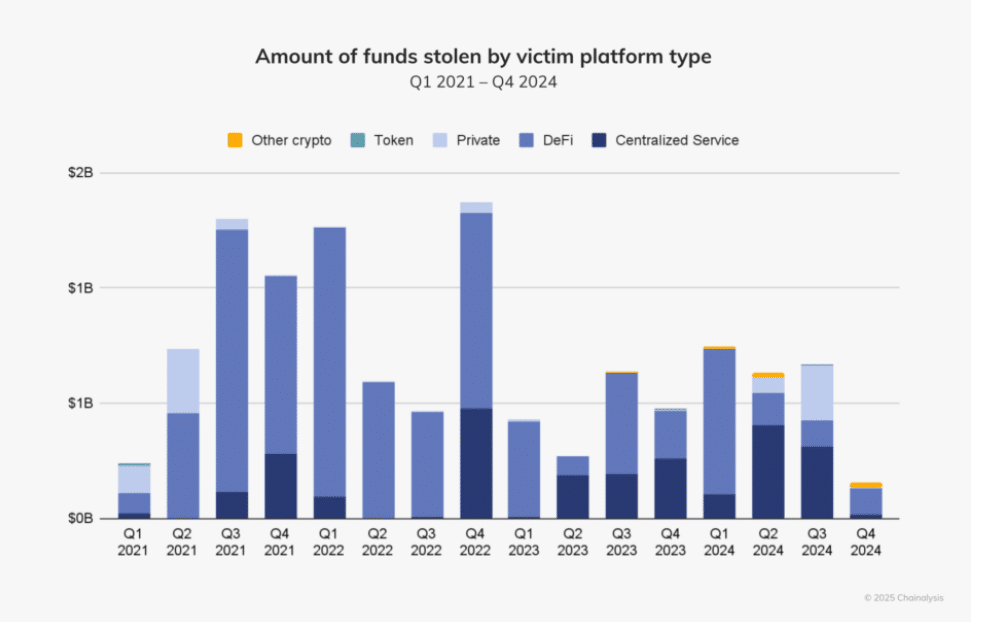

Premier trimestre 2024 :

Nous avons assisté à une véritable vague d’attaques ciblant principalement la finance décentralisée (DeFi), c’est-à-dire des protocoles qui permettent aux utilisateurs d’effectuer des transactions, des prêts, des emprunts et d’autres opérations financières sans intermédiaire centralisé, en s’appuyant sur des smart contracts autonomes et immuables déployés sur la blockchain. Par exemple, Uniswap est un protocole décentralisé.

On remarque d’ailleurs ici une vulnérabilité assez importante des smart contracts et des protocoles que beaucoup pensaient infaillibles.

Deuxième et troisième trimestres 2024 :

Changement de stratégie ! Les cybercriminels ont déplacé leur attention vers les services centralisés, s’accaparant 43,8% des fonds volés sur ces plateformes.

C’est la preuve que, malgré leurs dispositifs de sécurité souvent vantés, ces infrastructures présentent encore de sérieuses failles.

Mais ce n’est pas tout… Ce qui est particulièrement inquiétant, c’est l’activité intense des hackers nord-coréens. Figurez-vous que 61% des attaques leur sont attribuées, avec un butin astronomique de 1,34 milliard de dollars à leur actif. On ne parle plus de petits larcins, mais d’opérations à grande échelle !

Dans le domaine de la cybersécurité, le tristement célèbre groupe Lazarus continue de faire parler de lui. Déjà impliqué dans plusieurs cyberattaques de portée internationale, il ne cesse d’affiner ses techniques. Social Engineering, manipulation complexe des signatures de transaction, exploitation de failles critiques à peine découvertes… Rien ne semble pouvoir arrêter leur progression dans ce domaine.

2025 démarre sur une note alarmante…

Si 2024 était déjà une année noire, le début de 2025 n’annonce rien de rassurant.

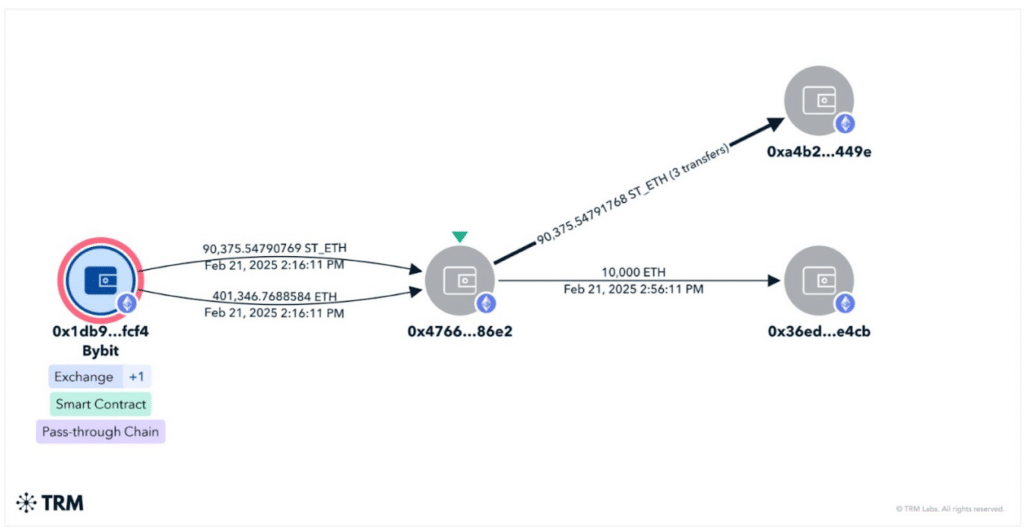

Le 21 février 2025, un événement historique a secoué l’écosystème crypto : le piratage massif de Bybit, une plateforme d’échange de crypto monnaies basée à Dubaï, reconnue comme l’une des plus importantes au monde en termes de volume de transactions. Cette attaque, d’une ampleur sans précédent, a entraîné la perte d’environ 1,5 milliard de dollars, principalement en Ethereum (ETH) et en tokens associés.

Comment est-ce arrivé ? Une attaque informatique élaborée, mêlant la compromission de l’ordinateur d’un développeur à des méthodes poussées de social engineering, a permis aux assaillants de détourner l’interface de signature d’un portefeuille froid Ethereum. Cet exploit démontre que même les dispositifs réputés inviolables ne sont pas à l’abri des attaques.

La sécurité : un enjeu devenu incontournable

Avec des attaques qui se multiplient et deviennent franchement de plus en plus sophistiquées, on peut le dire sans détour : la sécurité des crypto monnaies n’est plus une option, mais une nécessité absolue. Peu importe que vous soyez débutant ou expert, il est désormais impératif d’adopter des réflexes de sécurisation solides.

Dans les prochains chapitres, nous allons analyser ensemble les meilleures pratiques et outils pour protéger efficacement vos précieux actifs numériques. Pas de panique : tout est expliqué pas à pas.

Après tout, mieux vaut prévenir que guérir, surtout quand il s’agit de vos investissements !

Pourquoi la sécurité cryptographique est URGENTE ?

Avec la montée en puissance des actifs numériques, les menaces évoluent à une vitesse inquiétante, rendant la protection de ses fonds plus cruciale que jamais.

Alors, quels sont les principaux risques et comment s’en prémunir efficacement ?

C’est ce que nous allons voir au cours de ce chapitre…

Risques numériques

On ne va pas se mentir, le monde des cryptos est une cible privilégiée pour les cybercriminels. Passons en revue les vecteurs d’attaques les plus fréquents afin de vous sensibiliser à la sécurité en ligne.

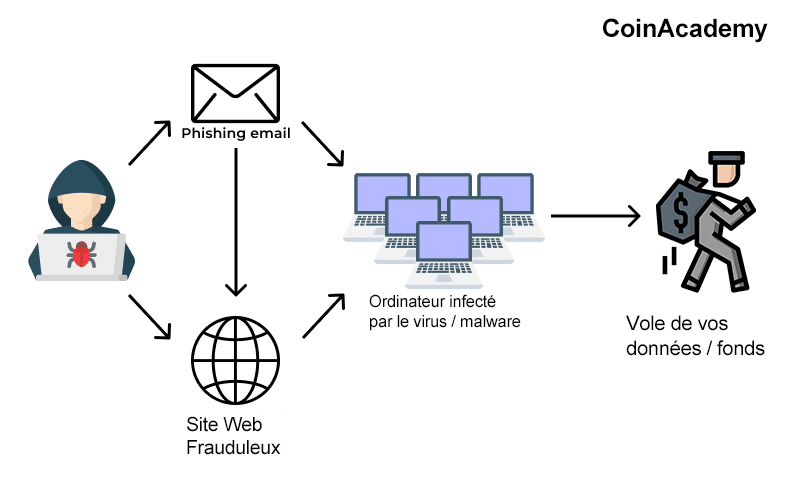

Phishing : quand un e-mail frauduleux vide votre portefeuille

Parlons d’abord d’une technique bien connue : le phishing ou “l’hameçonnage” en français. Ce type d’arnaque consiste à usurper l’identité d’une personne ou d’une entreprise légitime à travers de faux supports de communication (e-mail, compte sur les réseaux) ou des sites frauduleux qui reproduisent quasiment à l’identique des plateformes officielles. L’objectif : vous inciter à saisir vos identifiants (mail, mot de passe) ou votre phrase de récupération.

Et si vous mordez à l’hameçon, il y a de fortes chances que le pirate vole l’accès à vos comptes en ligne et à votre argent. Une fois vos informations récupérées, les hackers peuvent ensuite les utiliser directement pour se connecter à vos comptes sur les plateformes d’échange de crypto monnaies, vos portefeuilles numériques, etc. La suite, vous la connaissez, ils se servent et vident la totalité de vos fonds, un cauchemar que nous ne souhaitons à personne.

Voici les différents types de phishing :

- Phishing “classiques” : les hackers envoient des e-mails ou des messages frauduleux imitant une source légitime pour voler des informations sensibles.

- Spear Phishing : une attaque de phishing ciblée, visant une personne ou une organisation spécifique en utilisant des informations personnalisées pour paraître plus crédible. Souvent on se fait avoir par naïveté, en téléchargeant et exécutant un fichier vérolé comme un PDF ou un document, ou en se connectant à une plateforme en ligne qui ressemble à une plateforme que l’on utilise au quotidien comme Gmail, Youtube ou autre.

- Whaling : une forme de phishing qui cible spécifiquement les cadres dirigeants ou les personnes haut placées d’une entreprise, souvent avec des e-mails très sophistiqués.

Il suffit d’un clic malheureux pour transmettre l’accès à son ordinateur ou l’intégralité de ses fonds.

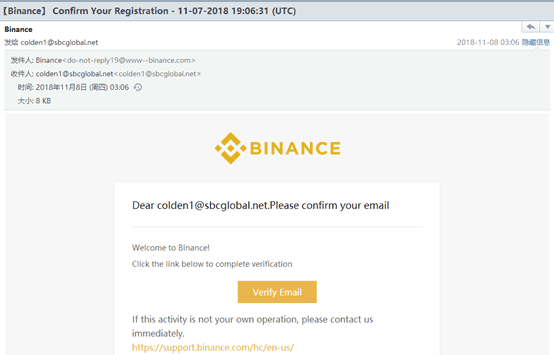

Voici l’exemple d’un individu se faisant passer pour Binance, via un e-mail frauduleux :

Virus et malwares

Autre menace redoutable : les virus et malwares, que l’on peut voir comme une sous-catégorie du phishing. Ce type de virus peut s’infiltrer sur votre appareil et intercepter tout ce que vous tapez.

Parmi eux, on retrouve notamment :

- Les keyloggers, capables d’enregistrer chaque frappe au clavier, y compris vos codes PIN et phrases secrètes.

- Les ransomwares, qui chiffrent vos fichiers et exigent une rançon pour les débloquer.

Ce type de virus peut survenir lorsque vous installez un fichier frauduleux provenant d’un site non-sécurisé ou encore lorsque vous cliquez sur un lien suspect ou bien en essayant de pirater un logiciel / un jeu vidéo. Bien souvent, ce sont d’ailleurs des attaques de type “phishing” qui permettent l’installation forcée de ces virus.

À ce sujet, les chiffres sont impressionnants : en 2024, les attaques par ransomware, ou plus précisément les attaques utilisant des logiciels malveillants de type « wallet drainer » (draineur de portefeuille), ont causé 494 millions de dollars de pertes, soit une hausse de 67% par rapport à l’année précédente.

Attaques en ligne ciblées

Enfin, parlons des attaques ciblées, qui s’attaquent aux failles des smart contracts et exchanges centralisés.

Déjà, l’affaire Cream Finance en 2021, où 25,7 millions de dollars ont été volés via une attaque en ‘flash loan‘, en est un bon exemple. Ici, les attaquants ont exploité ce qu’on appelle une “faille de réentrance” (permettant d’appeler répétitivement une fonction avant que la première exécution ne soit terminée) pour dérober 5 980 ETH.

Et devinez quoi ? Même les plus grosses plateformes ne sont pas à l’abri. Le piratage de Bybit en février 2025, qui a entraîné une perte de 1,5 milliard de dollars, prouve que la menace est toujours bien présente.

Vous l’aurez compris : sécuriser ses cryptos n’est pas une option, c’est une nécessité.

Risques physiques

On parle souvent des menaces numériques, mais les risques physiques ne sont pas en reste. Le vol de hardware wallets, de phrases de récupération (sur supports physiques) ou d’appareils contenant des données sensibles reste une réalité.

Et ce n’est pas tout : il y a aussi les risques liés aux événements imprévus et catastrophiques. Que ce soit un disque dur défaillant ou un incendie accidentel, le résultat est le même : des fonds souvent irrémédiablement perdus.

Mais il y a aussi un facteur moins tangible : le stress lié à la gestion de grosses sommes en crypto. Certains investisseurs, peu habitués à gérer des montants conséquents sans intermédiaire bancaire, peuvent commettre des erreurs fatales par précipitation ou négligence.

Voici quelques exemples :

- Envoi de fonds à la mauvaise adresse : sous pression, un investisseur peut copier-coller une mauvaise adresse ou omettre un caractère, et donc envoyer une somme potentiellement importante de crypto vers un portefeuille inaccessible.

- Mauvaise gestion des phrases de récupération : par peur de se faire hacker, certains notent leur phrase de récupération sur un bout de papier mal rangé… qui finit perdu, jeté ou endommagé.

- Mauvaise manipulation d’un hardware wallet : par précipitation, un utilisateur peut entrer un mauvais code PIN trop de fois, entraînant un reset du wallet et potentiellement la perte de ses fonds s’il n’a pas sauvegardé sa phrase de récupération (autrement : les fonds peuvent être récupérés).

Se former aux bonnes pratiques et aux outils de sécurité est donc indispensable pour dormir sur ses deux oreilles en tant qu’investisseur crypto.

L’ingénierie sociale ou “social engineering” est une menace fourbe, mais terriblement efficace, c’est probablement le type d’attaque qui fait le plus de dégâts car elle ne nécessite pas forcément de connaissances en informatique de la part de l’attaquant. Ici, plutôt que d’attaquer directement un système informatique, les cybercriminels s’en prennent directement aux utilisateurs en ligne en jouant sur leurs émotions.

Le but est de manipuler psychologiquement les utilisateurs, en jouant notamment sur des sentiments d’urgence, de danger ou encore de curiosité, et plus fourbe encore, sur l’autorité d’une personne ou d’une “figure” de confiance.

Voici quelques exemples :

- Un employé reçoit un message prétendument urgent de son “PDG” lui demandant un virement immédiat

- un utilisateur reçoit un message d’alerte lui indiquant que son compte est compromis et qu’il doit “se reconnecter” sur un faux site

- un criminel qui se fait passer pour l’un de vos proches sur Facebook, Instagram ou Whatsapp, après avoir piraté le compte de votre proche

Mais il y a encore plus traître : le “Pig Butchering”, une attaque qui exploite l’ingénierie sociale.

Par exemple, un individu peut recevoir un message amical sur WhatsApp d’une personne prétendant s’être trompée de numéro. La conversation s’engage naturellement, et au fil des jours, l’arnaqueur tisse un lien de confiance avec la victime. Il se présente comme un investisseur en crypto et lui propose de “tester” une plateforme lucrative.

Curieuse, la victime dépose une petite somme et voit des « gains » artificiels affichés sur la plateforme. Encouragée, elle investit davantage, jusqu’à plusieurs milliers d’euros. Mais lorsqu’elle tente de retirer son argent, impossible : le site est une arnaque et l’escroc disparaît avec son argent.

Notez une chose : le pig butchering fonctionne énormément sur les applications de rencontre comme Tinder. Il arrive même parfois que l’attaque se fasse en réseau avec de vrais hommes/femmes qui n’hésiteront pas à prendre le temps de créer un lien fort avec vous, jusqu’à vous appeler en visioconférence.

En général, ces réseaux ciblent les pays riches comme Monaco, le Luxembourg ou les grandes villes, comme Paris, Bruxelles etc. Il faut donc éviter de mentionner le fait que vous investissez en crypto monnaies dans votre profil en ligne pour éviter ces attaques ciblées.

Bien entendu, un système de social engineering peut être lié à d’autres types d’attaques informatiques, comme le phishing ou encore l’installation de virus sur votre ordinateur. Mais ce qui démarque le social engineering, c’est l’aspect humain et psychologique de la manipulation.

Doxxing : révéler son identité crypto peut coûter cher

Il y a également le “doxxing”, c’est-à-dire la divulgation publique d’informations personnelles, qui représente un vrai danger.

Ici, on parle de certaines adresses crypto qui peuvent être liées à des identités réelles, exposant ainsi leurs propriétaires à des risques bien concrets, comme des attaques à domicile, ou encore des demandes de rançon.

Ce type d’attaque peut paraitre “irréaliste”, et pourtant, des dizaines de personnes se font physiquement attaquer chaque année dans le cadre de tentatives d’extorsion, d’enlèvements ou d’agressions ciblées visant le vol de crypto monnaies.

Une raison de plus pour rester discret et éviter d’exposer publiquement ses actifs numériques, surtout si vous détenez de gros montants.

Pourquoi un hardware wallet est LA solution idéale ?

Face à ces multiples menaces, le hardware wallet se présente clairement comme la solution de sécurité la plus “puissante” pour la protection des crypto monnaies. On en reparlera plus en détail dans les prochaines sections, mais retenez déjà ceci : avec un hardware wallet, vos clés privées sont stockées dans un environnement totalement isolé, ce qui les rend quasi impossibles à pirater.

Contrairement aux portefeuilles logiciels ou aux plateformes d’échange, où vos clés privées sont plus exposées, un hardware wallet garde tout hors ligne. Résultat : les cybercriminels peuvent tenter toutes les attaques qu’ils veulent, vos cryptos restent inaccessibles.

Les hardware wallets récents, notamment ceux de Ledger, embarquent des technologies de sécurité de pointe. Prenons un exemple concret : la puce Secure Element certifiée CC EAL5+ intégrée dans leurs appareils. Cette technologie, utilisée aussi dans les passeports biométriques, protège physiquement vos clés privées.

Sans parler du fait que les hardware wallets sont super polyvalents : ils prennent en charge des milliers de cryptos et sont compatibles avec les meilleures apps DeFi.

Évaluer son profil de risque

Avant de se lancer dans la mise en place de mesures de sécurité pour protéger vos crypto monnaies, il est essentiel de comprendre votre propre profil de risque.

Pourquoi ? Parce qu’une stratégie efficace doit être adaptée à votre exposition et à vos habitudes d’investissement.

Autrement dit : plus vous comprenez votre situation, mieux vous pourrez protéger vos actifs.

Quel est votre niveau d’exposition au marché ?

Votre exposition au marché crypto ne se limite pas à la somme que vous avez investie. Elle inclut aussi la façon dont vous interagissez avec l’écosystème et les plateformes que vous utilisez.

Revenons sur chacun de ces facteurs…

Facteur 1 – La taille de votre portefeuille :

Plus vos avoirs en cryptos sont importants, plus vous attirez l’attention des hackers. On peut généralement distinguer trois niveaux d’exposition (comparé à votre patrimoine financier) :

- Faible : moins de 5%

- Moyenne : entre 5% et 20%

- Elevée : plus de 20%

Si votre exposition est importante, il va donc falloir renforcer vos mesures de sécurité.

Facteur 2 – Votre fréquence d’interaction avec la finance décentralisée (DeFi) :

Si vous réalisez des transactions régulières, interagissez avec des protocoles DeFi ou testez de nouveaux projets, alors chaque interaction peut devenir un point d’entrée pour une attaque.

Plus vous êtes actif, plus vous devez être vigilant.

Facteur 3 – Les plateformes que vous utilisez :

Si vos cryptos sont stockées sur un exchange centralisé (CEX) comme Binance ou Coinbase, vous êtes dépendant de leur niveau de sécurité.

Si un hack majeur a lieu (bien que peu probable), alors vos fonds pourraient être en danger.

Par contre, si vous utilisez un portefeuille personnel (hardware wallet), vous avez un contrôle total sur vos fonds (et donc aussi sur leur sécurité).

Facteur 4 – Votre visibilité publique :

Vous partagez vos investissements sur les réseaux sociaux ou en parlez autour de vous ?

Cela peut vous exposer à des attaques ciblées (phishing, extorsion, etc.).

Moins vous en dites, mieux c’est !

Adapter la sécurité en fonction de votre capital

Un principe simple : plus votre capital est important, plus vos mesures de sécurité doivent être importantes.

Voici les bonnes pratiques selon la taille de votre portefeuille :

- Niveau 1 – Petit portefeuille (< 1 000$) : un portefeuille numérique (hot wallet) comme MetaMask, Phantom Wallet ou encore Rabby Wallet peut suffire. Mais attention : sauvegardez bien votre phrase de récupération dans un endroit sûr et utilisez un mot de passe solide. De même, évitez de stocker toutes vos cryptos sur un seul et même portefeuille numérique.

- Niveau 2 – Portefeuille moyen (1 000$ – 10 000$) : pensez à investir dans un hardware wallet, comme ceux proposés par Ledger.

- Niveau 3 – Gros portefeuille (> 10 000$) : il est indispensable d’utiliser un hardware wallet. Pour aller encore plus loin : vous pouvez mettre en place un stockage “multi-signatures” (plusieurs clés requises pour valider une transaction). On évoquera ce mécanisme plus tard dans la formation.

Enfin, n’oubliez pas de réévaluer régulièrement votre stratégie de sécurité. Les cryptos sont volatiles : un petit investissement aujourd’hui peut devenir un gros capital demain. Il vaut donc mieux anticiper et adapter ses protections en conséquence !

Exemples de scénarios d’attaques réelles

Autant le dire franchement : comprendre les risques n’est pas qu’une question théorique. Pour vraiment saisir les dangers qui vous guettent, rien de tel que de s’intéresser à des cas concrets qui se sont réellement produits.

Scénario 1 : Phishing ciblé – 32 millions de dollars dérobés

Imaginez que vous receviez un e-mail qui semble provenir de votre banque, avec un lien vers ce qui ressemble exactement à votre site bancaire habituel. C’est ce qui s’est passé en 2024 avec un utilisateur de « Spark Wrapped Ether » (spWETH), une forme particulière d’Ethereum.

Les hackers ont créé un faux site web qui ressemblait comme deux gouttes d’eau au site officiel. Quand l’utilisateur s’y connectait, on lui demandait de « signer » une transaction qui semblait normale.

C’est comme si quelqu’un vous tendait un document qui ressemble à un formulaire bancaire standard, mais qui contenait en réalité une autorisation pour vider votre compte.

En signant ces transactions, la victime donnait sans le savoir une permission spéciale aux pirates. Cette permission permettait aux hackers de prendre contrôle de ses jetons spWETH et de les transférer ailleurs.

Le résultat a été catastrophique : plus de 32 millions de dollars volés en un temps record.

Scénario 2 : Malware wallet drainer – un virus qui vole votre argent !

Parlons maintenant d’un cas survenu en août 2024. Un investisseur a perdu la somme astronomique de 55,48 millions de dollars dans ce qui est considéré comme la plus grande attaque individuelle impliquant un malware de type « wallet drainer » (littéralement, un logiciel qui vide votre portefeuille).

Ce logiciel particulièrement malveillant a été distribué via des canaux apparemment anodins : des annonces publicitaires et des sites frauduleux qui promettaient d’accéder à des crypto monnaies gratuites sous forme d’airdrops.

La suite est malheureusement prévisible : dès que les victimes connectaient leurs portefeuilles au site malveillant, le malware s’exécutait en drainant (vidant) automatiquement leurs fonds vers des portefeuilles contrôlés par les attaquants.

Et pour finir, voici un exemple qui montre que personne n’est à l’abri, pas même les célébrités mondiales ! Le 29 août 2024, le compte Twitter (X) de Kylian Mbappé a été piraté. Les attaquants, plutôt malins, ont utilisé sa notoriété pour promouvoir une crypto monnaie baptisée « MBAPPE » sur son compte.

L’effet a été fulgurant : en quelques heures seulement, ce projet bidon a atteint une capitalisation de 460 millions de dollars ! Mais vous vous en doutez, il s’agissait d’une arnaque pure et simple. Au final, plus d’un million de dollars se sont envolés, perdus par des fans et investisseurs qui ont été trompés par la crédibilité de cette star du football.

Ce qu’il faut comprendre, c’est que ces menaces ne discriminent pas entre débutants et experts. Même les utilisateurs les plus aguerris peuvent se faire piéger s’ils baissent leur garde ne serait-ce qu’un instant.

Cela dit, ne tombez pas dans la paranoïa ! En évaluant correctement votre profil de risque et en mettant en place des mesures de sécurité adaptées à votre situation, vous réduisez considérablement vos chances de vous retrouver dans ce genre de situations désagréables.

Pour vous dire : la plupart de ces attaques auraient pu être évitées avec quelques précautions de base que nous aborderons dans les prochaines sections.

Bravo, vous venez de terminer la 1ère partie de cette formation, cliquez sur Chapitre Suivant > en bas à droite pour accéder au résumé de ce qu’il faut retenir 👇