Ce site utilise des cookies afin que nous puissions vous fournir la meilleure expérience utilisateur possible. Les informations sur les cookies sont stockées dans votre navigateur et remplissent des fonctions telles que vous reconnaître lorsque vous revenez sur notre site Web et aider notre équipe à comprendre les sections du site que vous trouvez les plus intéressantes et utiles.

2. Adopter les bonnes pratiques de sécurité crypto

Rappel : Pour profiter pleinement de cette formation, sauvegarder votre progression et obtenir votre diplôme en fin de formation, il est vivement recommandé de vous créer un compte CoinAcademy et de vous y connecter.

Sommaire

- Protéger vos comptes et vos appareils

- Séparez vos appareils pour plus de sécurité

- Sécurisez votre adresse e-mail

- Utilisez des mots de passe solides et un gestionnaire de mots de passe

- Utiliser un gestionnaire de mot de passe en ligne (pratique, mais moins sécurisé)

- Activer l’authentification à deux facteurs (2FA)

- Installer une authentification à deux facteurs (2FA) sur Google Authenticator

- Utiliser une clé de sécurité matérielle

- L’hygiène numérique : un bouclier essentiel contre les menaces

Protéger vos comptes et vos appareils

Avec l’explosion des escroqueries (+900% depuis le début de la pandémie), il est devenu absolument indispensable d’adopter une vigilance constante dans ce milieu.

Rien qu’en 2021, 46 000 Américains ont vu s’envoler plus d’un milliard de dollars à cause de fraudes liées aux cryptos. Et contrairement au système bancaire traditionnel, où vous pouvez généralement contester un prélèvement douteux, les transactions en crypto monnaies sont irréversibles – autrement dit, une fois vos fonds volés, vous avez très peu de chances de revoir votre argent.

C’est là que ça devient critique… Développer un véritable instinct anti-fraude doit faire partie de votre quotidien d’investisseur en crypto monnaies pour survivre.

Séparez vos appareils pour plus de sécurité

Une erreur courante consiste à utiliser un seul ordinateur pour toutes ses activités. Votre PC de gaming ou de travail, exposé aux risques de logiciels malveillants, ne doit pas être utilisé pour gérer vos cryptos.

Idéalement, utilisez un appareil dédié exclusivement aux transactions de crypto monnaies, de préférence sous un système d’exploitation sécurisé comme Linux, bien que cela ne soit pas indispensable.

Dans le cas où vous ne pouvez pas utiliser plusieurs appareils, veillez à ne surtout pas inscrire vos mots de passe / phrases de récupération dans des fichiers.

Si un acteur malveillant accède à votre PC, cela pourrait compromettre vos actifs numériques. Pour encore davantage de sécurité, il est fortement déconseillé de stocker des fichiers sensibles dans le Cloud, c’est-à-dire sur des services comme Google Drive, Microsoft One Drive ou encore Apple iCloud. Car en cas de piratage de votre Cloud, le pirate peut voler toutes vos informations sensibles.

Vous pouvez aussi envisager d’utiliser une machine virtuelle pour isoler vos activités crypto du reste de votre système, mais cela demande davantage de connaissances. Ici, le principe est de créer un environnement isolé au sein de votre ordinateur principal, permettant d’exécuter des applications spécifiques sans que celles-ci interagissent avec le système hôte.

Cette isolation renforce la sécurité en confinant les éventuelles menaces à la machine virtuelle, protégeant ainsi le système principal des logiciels malveillants ou des failles de sécurité

Sécurisez votre adresse e-mail

Comme mentionné plus haut, le phishing (hameçonnage) par e-mail reste l’une des attaques les plus répandues. Un simple e-mail frauduleux peut compromettre vos comptes.

En effet, l’e-mail est le point central de toutes les attaques, il est donc impératif d’avoir un mot de passe utilisé unique pour chaque adresse mail afin de limiter les dégâts, car oui, des mots de passe peuvent être récupérés dans des bases de données piratées. Et donc si vous utilisez le même mot de passe pour vous connecter à vos mails et pour d’autres services en ligne, vous risquez d’offrir la possibilité aux pirates de prendre l’accès à votre adresse mail.

D’autre part, les pirates peuvent utiliser la fonction “mot de passe oublié” ou le support client sur d’autres services comme les exchanges de crypto monnaie afin de récupérer l’accès à votre compte et récupérer les fonds. Il faut donc accorder une importance très particulière à la sécurité de votre adresse mail.

Pour éviter cela :

- Créez une adresse e-mail dédiée uniquement à vos activités crypto.

- Créez un mot de passe unique pour chaque adresse mail

- Ne cliquez jamais sur des liens suspects et vérifiez l’authenticité de l’expéditeur.

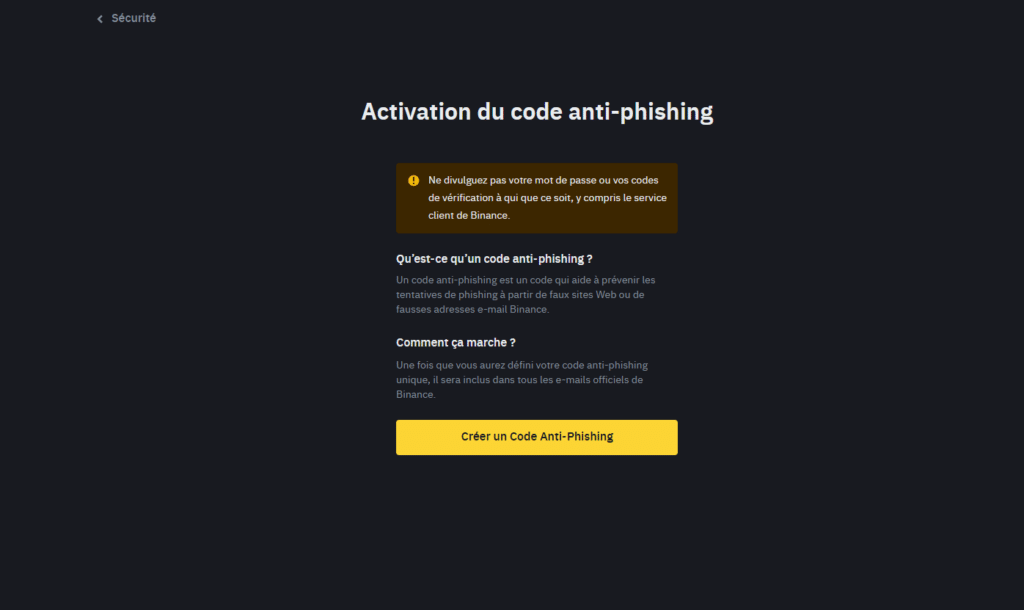

D’ailleurs, certaines plateformes comme Binance permettent de configurer un code “anti-phishing”, intégré à tous leurs e-mails et SMS officiels. Autrement dit : si ce code est présent sur les SMS et e-mails que vous recevez, alors cela signifie qu’ils proviennent bien de la plateforme officielle, soit Binance dans le cadre de cet exemple.

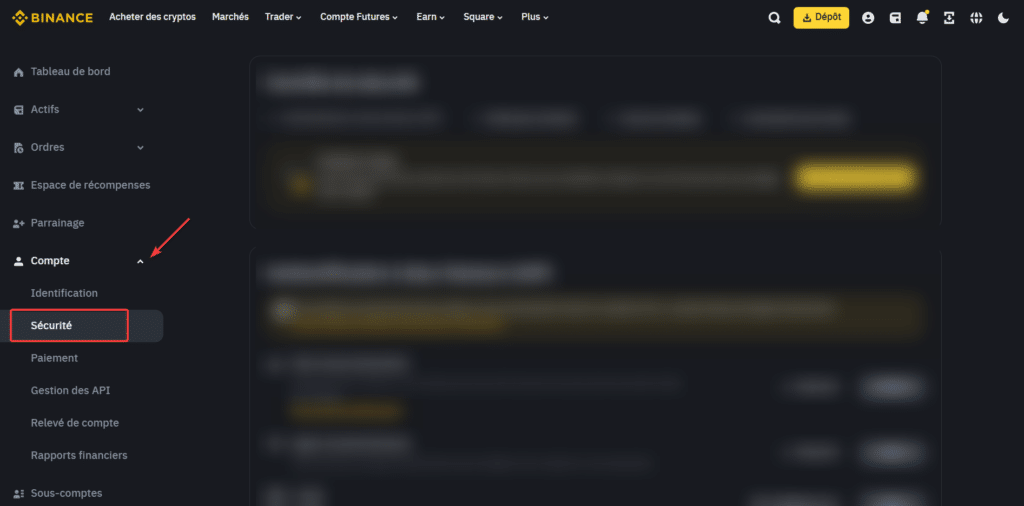

Pour le mettre en place un code anti-phishing sur Binance, rendez-vous tout d’abord sur votre profil, puis cliquez sur l’onglet « Compte« .

Par la suite, cliquez sur l’onglet ‘Sécurité‘ situé à droite de l’interface :

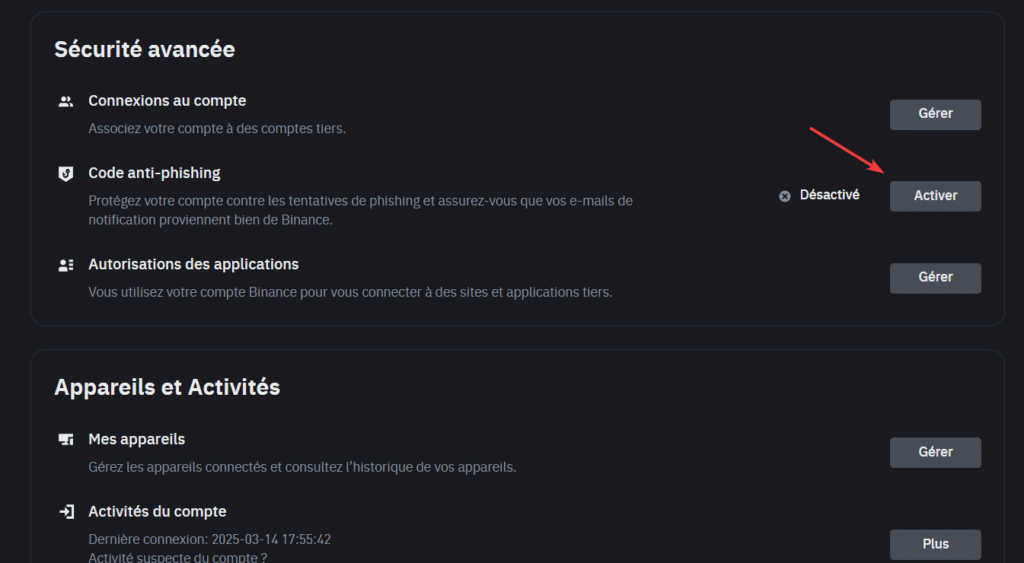

Maintenant, identifiez la section ‘Sécurité avancée‘, puis l’onglet ‘Code anti-phishing‘. Après cela, cliquez sur le bouton ‘Activer‘.

Cliquez désormais sur « Créer un code anti-phishing ».

Renseignez ensuite le code anti-phising de votre choix.

Note : le code doit comporter six à huit caractères et comprendre au moins trois des types de caractères suivants : lettres majuscules, lettres minuscules, chiffres et traits de soulignement. De toute évidence, il est préférable de choisir un code qui ne soit pas facile à deviner, unique, mais que vous puissiez facilement reconnaître.

Il ne vous reste plus qu’à cliquer sur ‘Envoyer‘.

Petit point bonus pour les e-mails : il peut être intéressant d’opter pour une adresse e-mail hébergée chez un fournisseur respectueux de la confidentialité comme, ProtonMail ou Tutanota, réputés dans ce milieu.

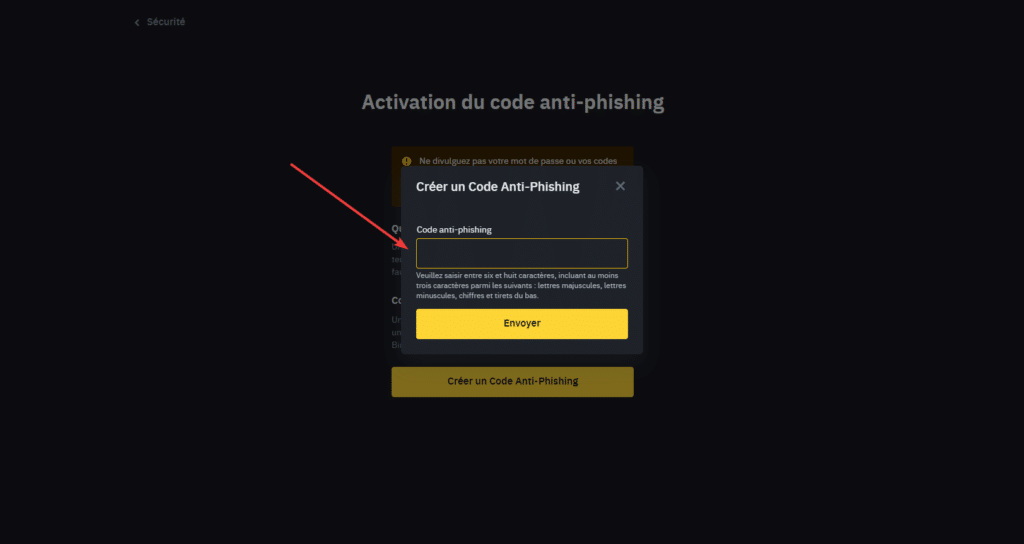

Pour aller plus loin, vous pouvez même utiliser le site « haveibeenpwned » pour vérifier si votre e-mail se trouve dans des bases de données piratées.

Pour cela, rendez-vous sur ce site : https://haveibeenpwned.com/

Renseignez ensuite votre adresse e-mail dans la barre de recherche, puis cliquez sur « pwned? » :

Utilisez des mots de passe solides et un gestionnaire de mots de passe

Les mots de passe sont souvent le maillon faible de la sécurité numérique. Si vous gérez plusieurs comptes (exchanges, wallets, gestionnaires de mots de passe, etc.), chaque compte doit avoir un mot de passe unique et complexe, du moins, ce serait l’idéal.

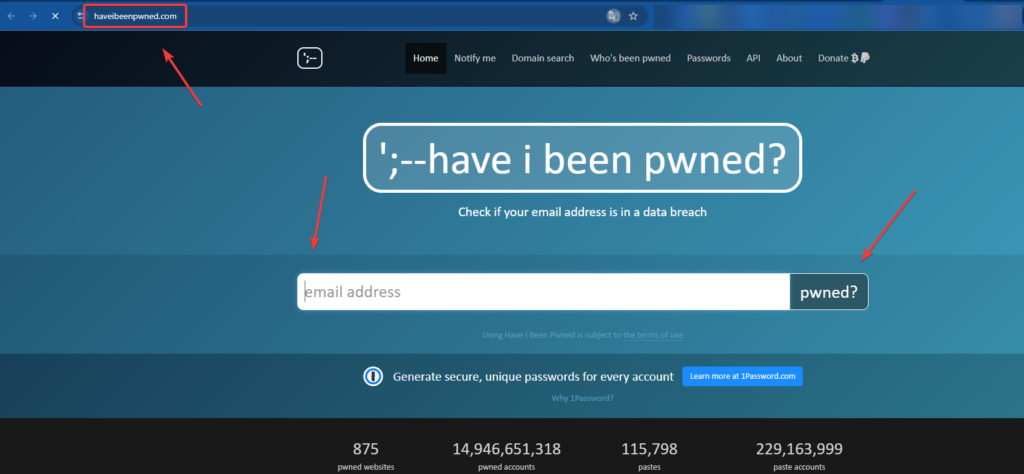

Aujourd’hui, un gestionnaire de mots de passe performant mise sur le chiffrement de bout en bout, souvent appuyé par la cryptographie asymétrique. Concrètement, vos données sont chiffrées directement sur votre appareil avant leur envoi, et seule une clé unique, que vous êtes le seul à détenir, permet de les déchiffrer une fois arrivées à destination. Résultat : aucun tiers, pas même le fournisseur du service, ne peut y accéder. Cette protection bloque notamment les attaques de type “man in the middle”, empêchant quiconque d’intercepter et de lire vos informations en transit sur le réseau ou sur Internet.

Personne d’autre n’a accès à vos informations, pas même la société qui propose le service.

Pour gérer vos mots de passe, il existe plusieurs solutions efficaces et reconnues comme Bitwarden, Dashlane ou Proton Pass.

Ces services vous permettent notamment de créer instantanément des mots de passe longs, complexes et complètement aléatoires (finis les « 123crypto456 » !).

Préférez des mots de passe d’au moins 12 ou 14 caractères avec des symboles comme par exemple : aU&3I#kufeC$K5

Mais attention : ne stockez jamais vos phrases de récupération (seed phrases), clés privées ou mots de passe sensibles dans un gestionnaire de mots de passe en ligne. Ces informations doivent toujours être conservées hors ligne, de préférence dans un coffre-fort ou à minima sur des supports physiques stockés en lieux sûrs (clés USB, cahier de notes en papier etc.)

Utiliser un gestionnaire de mot de passe en ligne (pratique, mais moins sécurisé)

La méthode la plus simple et économique reste à ce jour d’utiliser un gestionnaire de mots de passe en ligne comme Dashlane ou Bitwarden. Petite préférence pour l’option Bitwarden de notre côté, c’est donc la méthode que nous allons privilégier ici.

Bitwarden est une application sur PC et smartphone qui vous permet de stocker de nombreuses notes comme des e-mails, des mots de passe, des notes (suite de 12 mots, adresses de réception etc.) Elle est accessible en ligne à tout moment c’est donc pratique si vous avez plusieurs ordinateurs et téléphones, car cela vous facilite la gestion au quotidien.

Le but de Bitwarden c’est de vous éviter de garder vos seed phrases (suite de 12 mots) de vos wallets dans des fichiers texte sur votre ordinateur, car si l’ordinateur se fait pirater, qu’un proche a accès à l’ordinateur et trouve le fichier, ou bien que l’ordinateur et son disque dur SSD tombent en panne, vous perdez l’accès à vos fonds !

Le principe de Bitwarden est de vous permettre de noter plein de choses et de sécuriser vos notes avec un e-mail, un mot de passe et une connexion en 2 étapes (2FA), mais cette solution comporte plusieurs risques :

- Risques de piratage :

étant une solution basée sur le cloud, Bitwarden peut être une cible pour les hackers. Bien que ce soit une entreprise sérieuse, aucune solution n’est infaillible.

- Problèmes de serveur :

si les serveurs de Bitwarden subissent une panne, l’accès à vos phrases de récupération (seed phrases) pourrait être temporairement interrompu.

- Fiabilité de l’entreprise :

utiliser un service tiers comme Bitwarden signifie que vous dépendez de la continuité et de la sécurité de cette entreprise. Si Bitwarden ferme ou subit une faille de sécurité majeure, vos informations pourraient être compromises.

Nous ne conseillons donc pas cette solution pour sécuriser une grosse somme de crypto monnaie, c’est très pratique pour accéder rapidement à vos wallet du trading ou farmer des airdrop, mais préférez largement un portefeuille matériel. Si votre ordinateur subit un piratage ou est infecté par un virus, un pirate peut voir ce qui est affiché à votre écran ou prendre le contrôle de votre ordinateur à distance, et donc, récupérer vos informations notées sur Bitwarden lorsque vous ouvrirez l’application.

Maintenant que vous avez bien cerné les risques, voyons comment utiliser Bitwarden :

1. Rendez-vous sur le site officiel de Bitwarden : https://bitwarden.com/fr-fr/

2. Cliquez sur le bouton « Commencer » en haut à droite

3. Indiquez une adresse e-mail, votre nom et mot de passe puis créez un compte

4. Connectez vous à votre compte

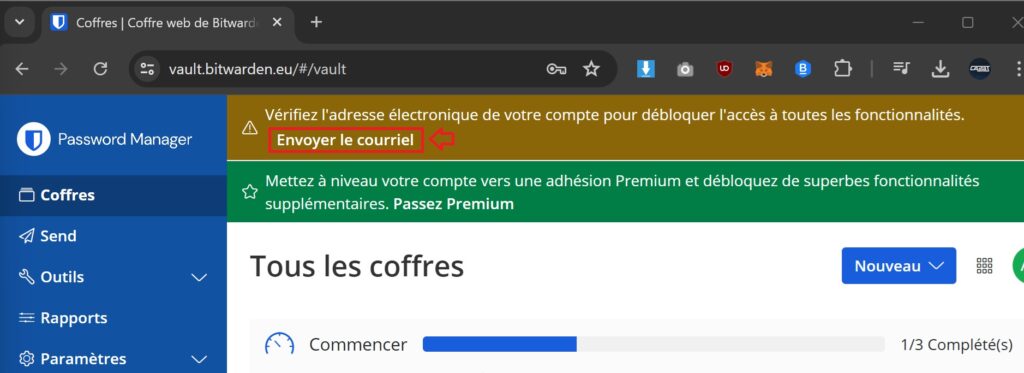

5. Cliquez sur « Envoyer le courriel » tout en haut de l’interface afin de vous envoyer un e-mail de vérification de votre adresse électronique, cela débloquera toutes les fonctionnalités de Bitwarden

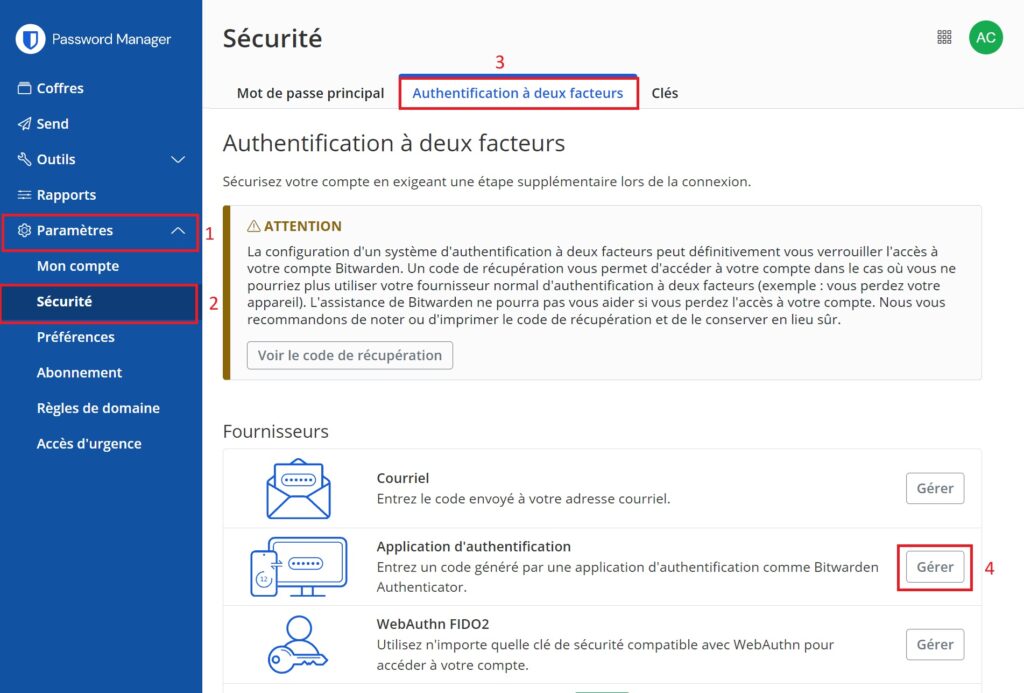

6. Rendez-vous dans l’onglet « Paramètres » puis « Sécurité » puis « Authentification à 2 facteurs » et définissez une protection adaptée, dans notre cas nous allons choisir une application d’authentification

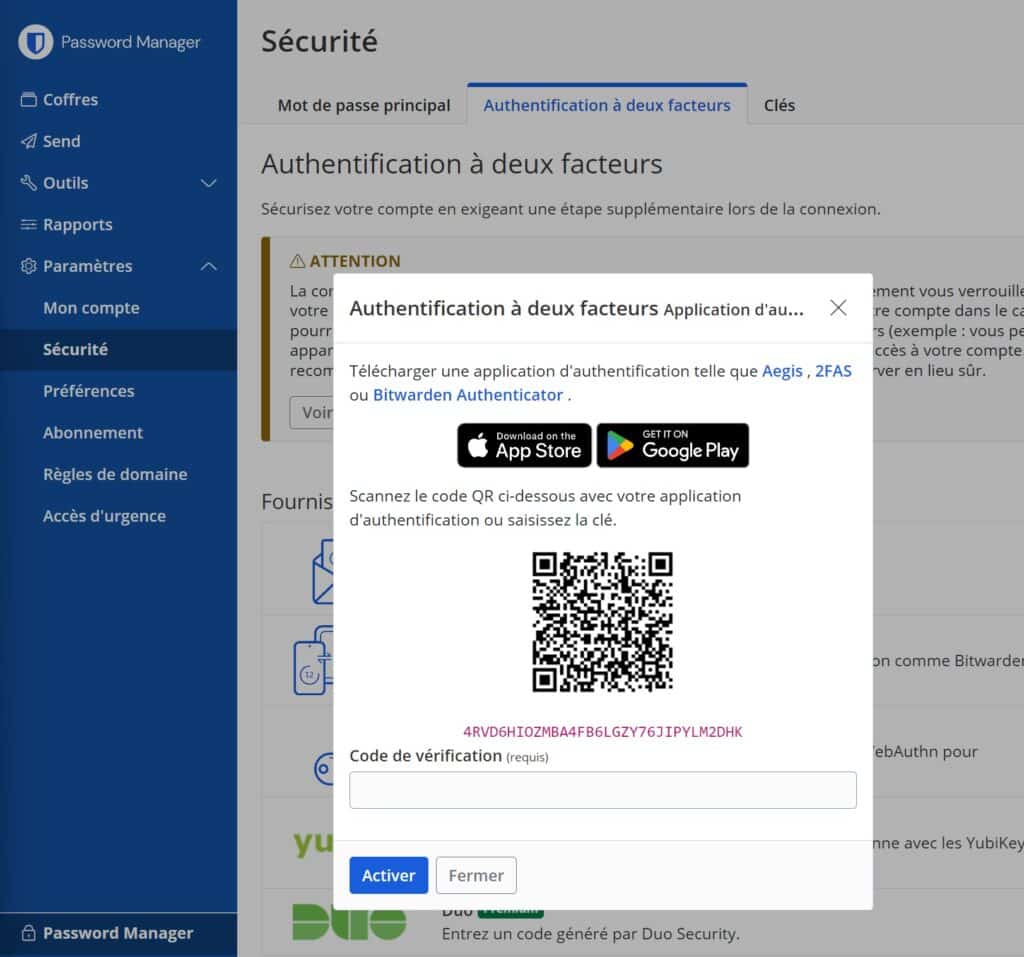

7. Téléchargez sur votre smartphone Android ou iOS une solution comme Google Authenticator et scannez le QR code indiqué à l’écran.

⚠️ Attention, si vous perdez votre smartphone, vous perdez l’accès à votre application d’authentification, alors n’hésitez pas à scanner ce QR code avec plusieurs appareils (smartphone, iPad, tablettes) au cas où, ou prendre une capture d’écran du QR code que vous allez stocker à plusieurs endroits (clés USB, imprimer le QR code sur une feuille etc).

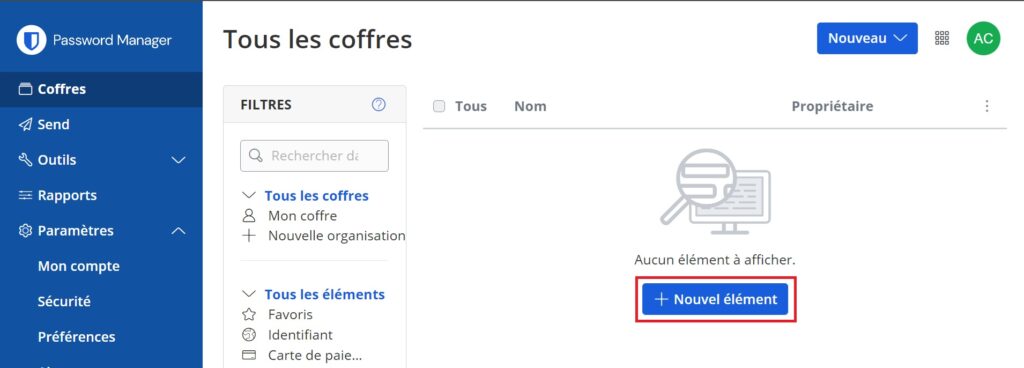

8. Notre compte Bitwarden est prêt, rendez-vous dans le premier onglet « Coffre » et cliquez sur le bouton « Nouvel élément ».

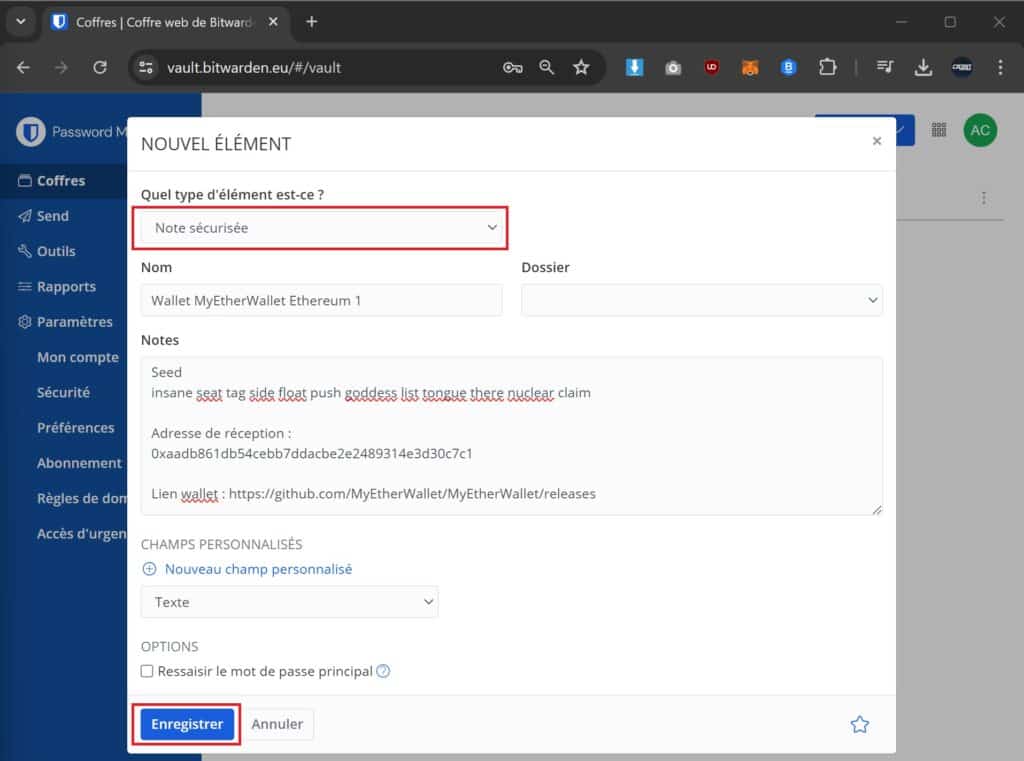

9. Créez une note sécurisée puis notez à l’intérieur ce que vous souhaitez, par exemple la seed d’un wallet ainsi que l’adresse de réception du wallet.

Activer l’authentification à deux facteurs (2FA)

L’authentification à deux facteurs (2FA) est une barrière supplémentaire incontournable pour sécuriser vos comptes, en particulier les plateformes d’échange.

Elle repose sur deux formes d’identification : quelque chose que vous connaissez (mot de passe) et quelque chose que vous possédez (appareil mobile ou clé de sécurité)

Attention cependant à la connexion en 2 étapes par SMS, elle est vulnérable aux attaques par échange de cartes SIM. Si vous êtes la victime d’une attaque ciblée, un hacker pourrait détourner la réception de vos SMS pour obtenir votre code de connexion, il est donc préférable d’éviter cette solution.

Le mieux serait de privilégier des applications comme “Google Authenticator”, “Authy” ou encore “FreeOTP”.

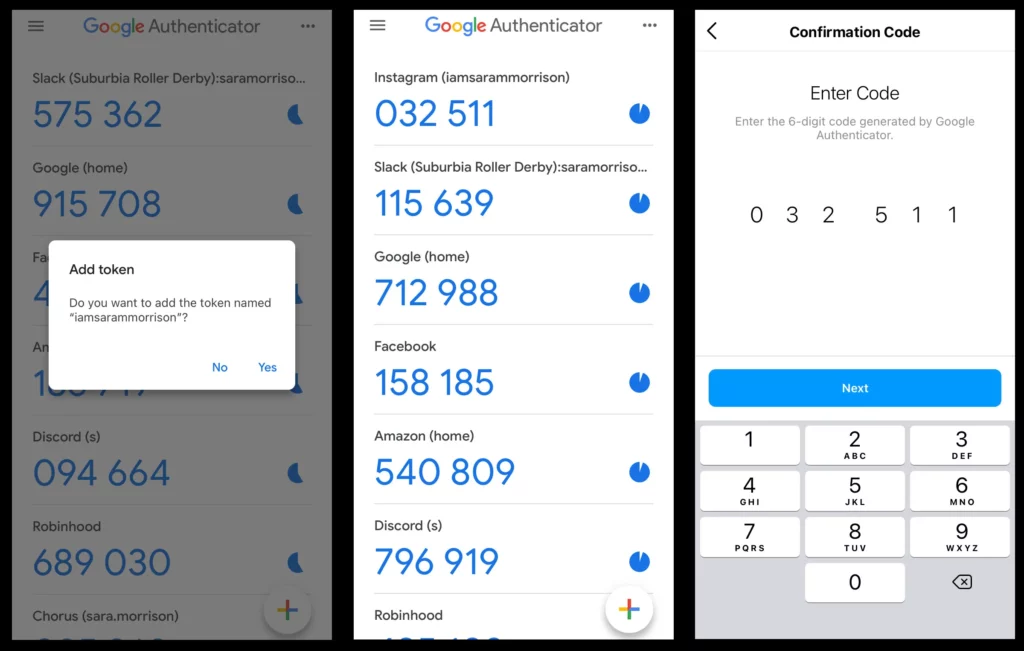

Installer une authentification à deux facteurs (2FA) sur Google Authenticator

Dans ce tutoriel, nous allons vous montrer comment mettre en place une authentification à deux facteurs (2FA) sur l’application Google Authenticator, afin de sécuriser notre compte Binance.

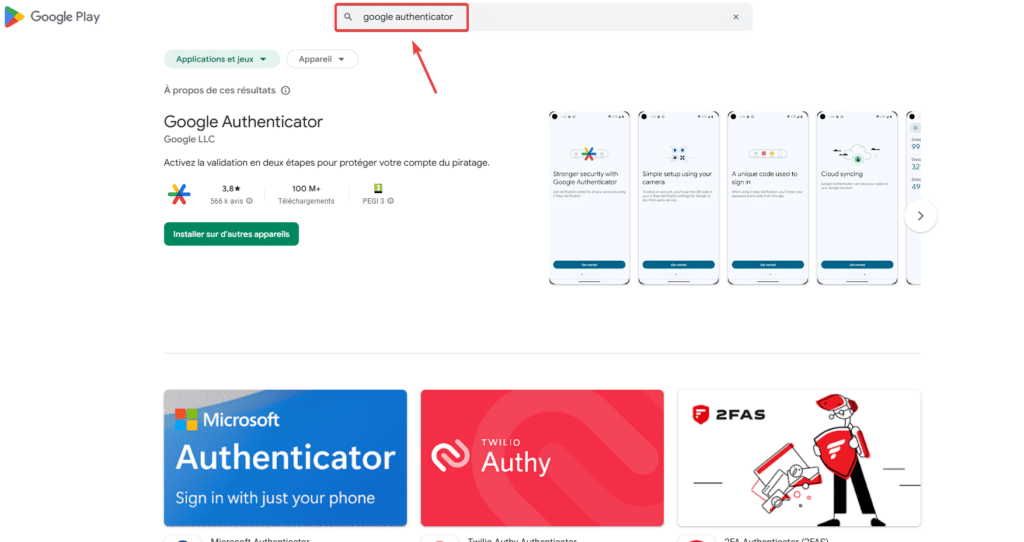

Pour y parvenir, commencez par installer l’application Google Authenticator sur votre téléphone. Pour cela, lancez la bibliothèque d’applications de votre choix, puis entrez « Google Authenticator » dans la barre de recherche. Veillez à bien sélectionner l’application officielle, notamment en vérifiant le nombre de téléchargements, qui se trouve à plus de 100 millions.

Notez que vous pouvez directement choisir d’installer Google Authenticator depuis cette page officielle de Binance (à condition d’être sur téléphone) 👉 cliquez sur ce lien

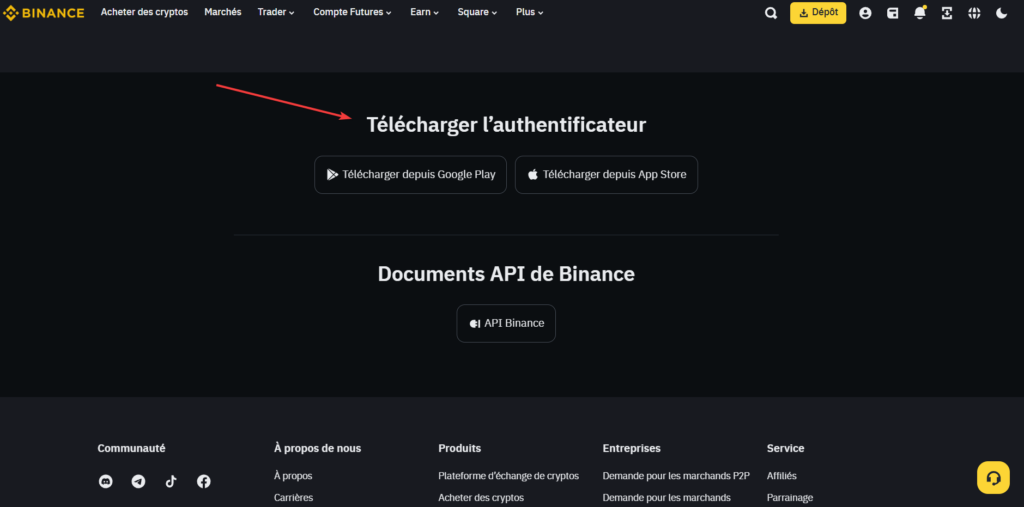

Scrollez vers le bas, puis vous apercevrez la section « Télécharger l’authentificateur », où vous devez simplement sélectionner la bibliothèque d’applications de votre choix (Google Play ou App Store) :

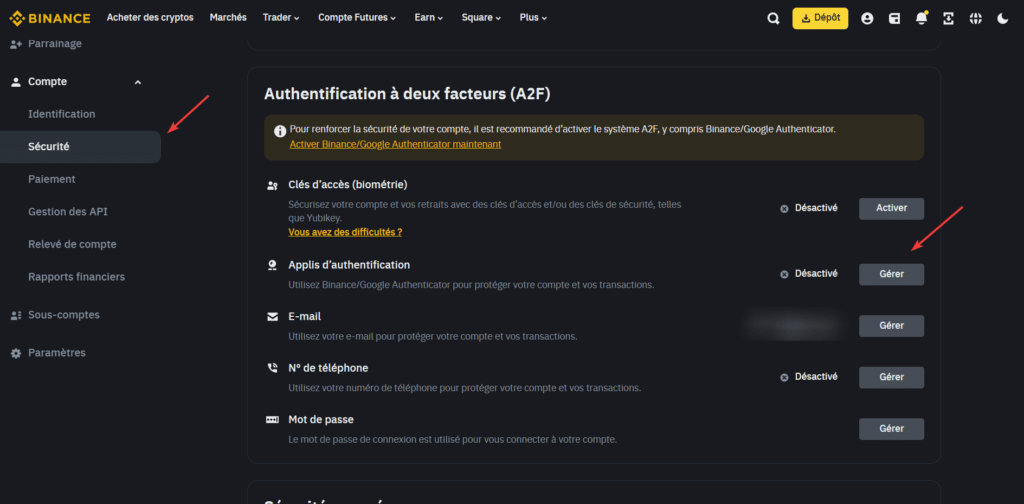

Une fois l’application installée, ouvrez l’application Binance, cliquez sur votre profil, puis sur l’onglet « Compte », comme nous l’avons vu dans le cadre de l‘installation du code anti-phishing un peu plus haut.

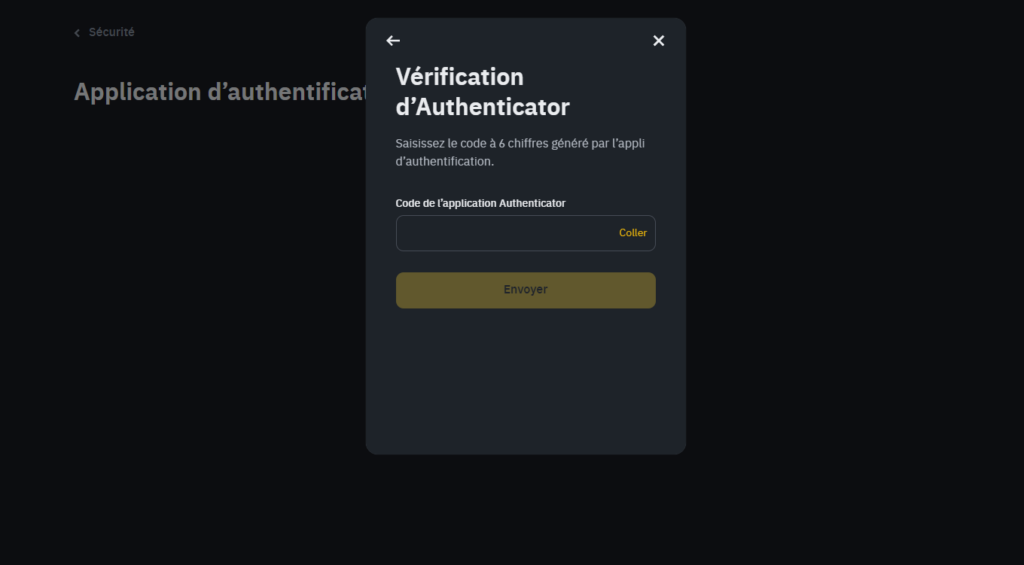

Là encore, rendez-vous sur la page « Sécurité », puis sur « Gérer » à côté de « Applis d’authentification ».

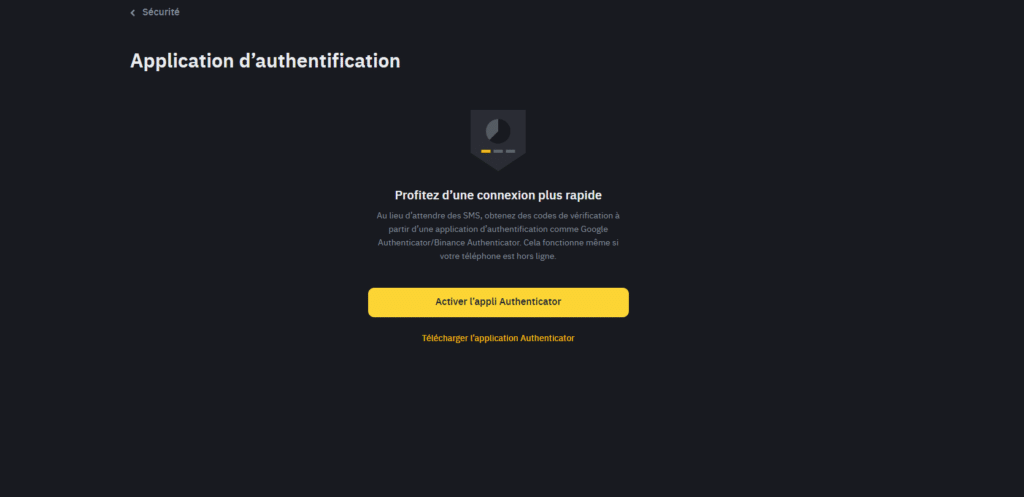

Cliquez maintenant sur l’onglet « Activer l’appli Authenticator » :

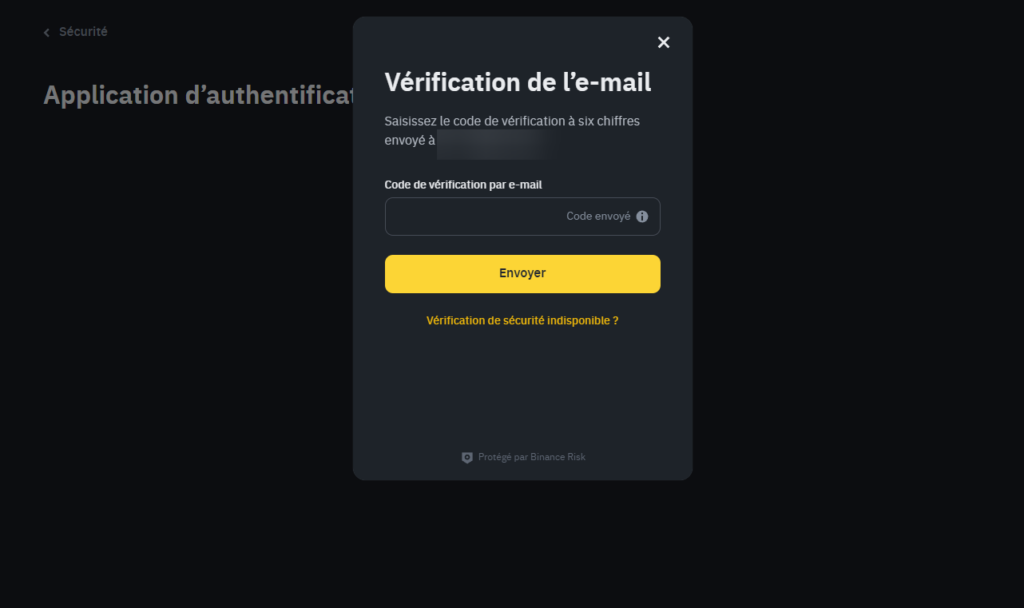

Vous recevrez ensuite un code de vérification par e-mail, que vous devrez renseigner directement sur Binance.

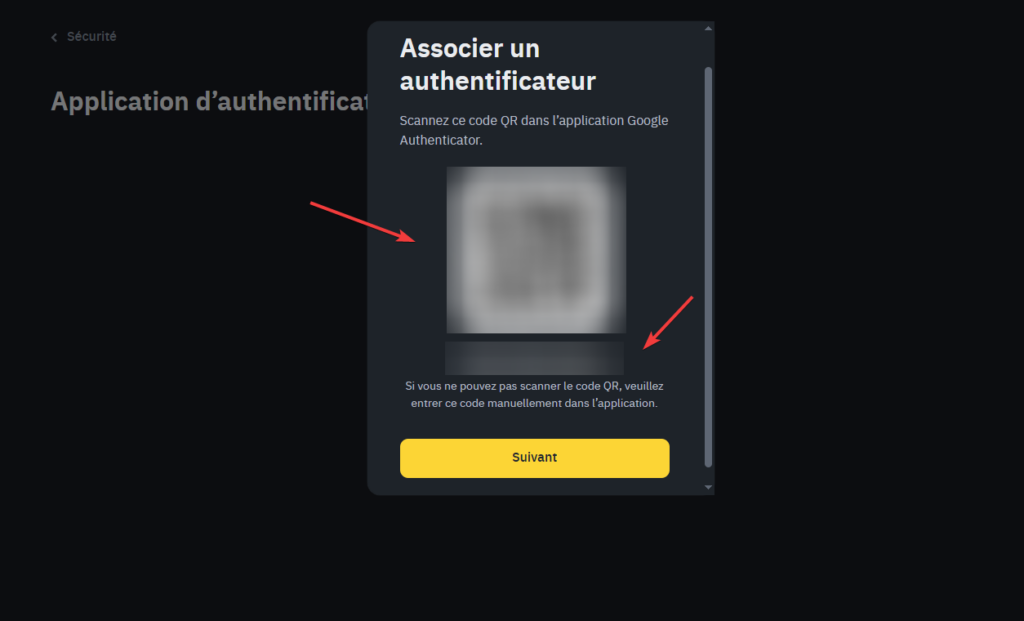

Sur la page suivante, Binance affichera la QR code ainsi que la clé de configuration que vous devez renseigner directement sur votre application Google Authenticator. Choisissez l’option de votre choix (QR code ou la clé de configuration), mais veillez à ne partager ces informations à PERSONNE.

Pour ce faire, lancez l’application Google Authenticator depuis votre téléphone, cliquez sur le « + » en bas à droite de l’interface, puis optez pour « Scanner un QR code » ou « Saisir une clé de configuration ».

Si vous choisissez la première option, il vous faudra simplement scanner à l’aide de votre téléphone le QR code affiché sur Binance.

Autrement : vous devez renseigner la clé de configuration (affichée sur Binance) sur l’application Google Authenticator.

Dès lors que le code 2FA est bien installé sur Google Authenticator (vérifiez qu’il s’affiche bien sur l’interface), retournez sur Binance, puis cliquez sur « Suivant ».

Dans la section « Code de l’application Authenticator », indiquez le code 2FA qui se trouve sur Google Authenticator (celui que vous venez d’installer). Le code change très régulièrement, alors veillez à faire vite.

Le 2FA est désormais bien installé !

Utiliser une clé de sécurité matérielle

Pour une sécurité encore plus renforcée, utilisez une clé de sécurité matérielle, comme celles proposées par Ledger.

On parle ici d’une application que vous pouvez installer gratuitement sur l’interface Ledger Live (plus d’informations dans les prochaines sections). Depuis cette application, vous allez pouvoir utiliser votre Ledger avec des sites Web compatibles grâce à ces technologies :

- les clés d’accès (passkeys)

- l’authentification à deux facteurs (2FA)

- l’authentification multifacteur (MFA)

Pour plus d’informations à ce sujet, on vous redirige vers ce guide officiel 👉 cliquez ici

L’hygiène numérique : un bouclier essentiel contre les menaces

Il faut bien l’admettre, les cyberattaques pullulent et sont devenues monnaie courante.

Et ce qui est vraiment inquiétant, c’est que les fraudeurs redoublent constamment d’ingéniosité pour piéger leurs victimes.

Leur arme préférée, celle qui fait le plus de dégâts : les liens frauduleux. Ce sont des pièges numériques qui, sous des apparences anodines, peuvent vous dépouiller de vos actifs en un clic !

Plus tôt, nous avons abordé le sujet des attaques de type “Phishing”… C’est maintenant l’heure de vous montrer comment les éviter.

Méfiez-vous des liens suspects (se protéger contre le Phishing)

Vous avez sûrement déjà croisé ces liens qui ressemblent (presque) à des sites officiels… mais qui cachent en réalité une tentative d’arnaque.

Les cybercriminels usent et abusent du “spoofing”, une technique de Phishing consistant à imiter une URL légitime avec de légères modifications : une faute d’orthographe, un caractère en trop ou un sous-domaine trompeur ou inconnu.

Prenons un exemple (fictif) simple : www.amaz0n-billing.com. À première vue, cela peut sembler fiable, surtout si l’on est un débutant, mais un détail saute aux yeux : le zéro remplace le “o” d’Amazon. Un piège pour ainsi dire classique dans cet écosystème !

Revenons sur quelques réflexes à adopter pour éviter ces liens dangereux :

- Scrutez l’URL avec attention avant de cliquer. Une faute de frappe ou un sous-domaine suspect peuvent être des indices d’une tentative de fraude.

- Vérifiez la présence du protocole “HTTPS” et du cadenas dans la barre d’adresse. Leur absence est un signal d’alarme important.

Voici un exemple de lien (site : Binance) sécurisé :

Une astuce supplémentaire : passez votre souris sur un lien avant de cliquer pour voir l’URL complète affichée en bas du navigateur. Sur mobile, un appui long vous permet également de voir où il mène.

Faites des audits réguliers de votre sécurité

Si vous voulez éviter les mauvaises surprises, il est important de garder un œil sur vos comptes et vos appareils. Un audit régulier vous permettra d’identifier toute activité suspecte avant qu’il ne soit trop tard.

Établissez une routine de vérification :

- Surveillez les connexions à vos comptes d’échange et wallets. Vérifiez la liste des appareils connectés, l’historique des connexions et les autorisations API.

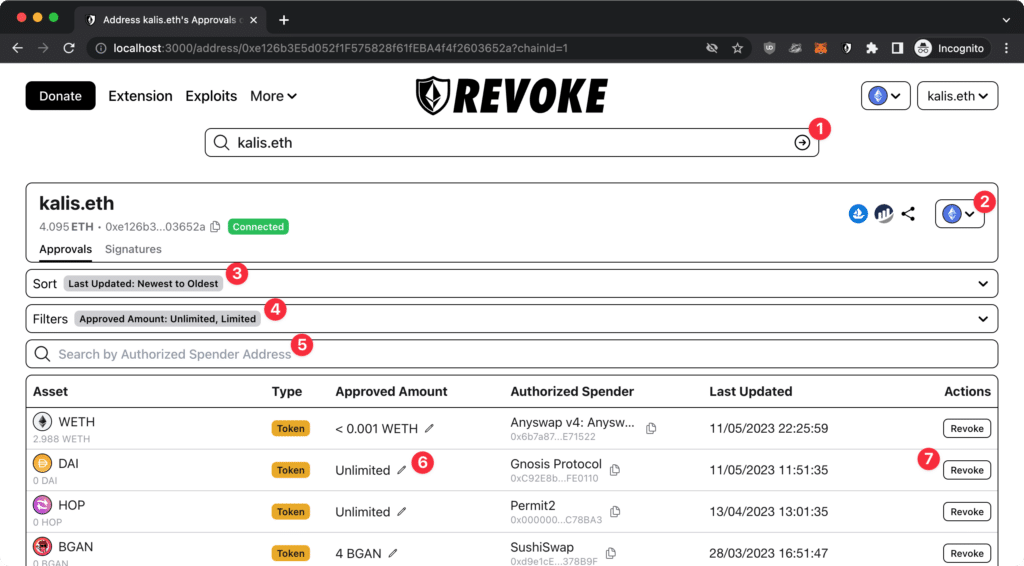

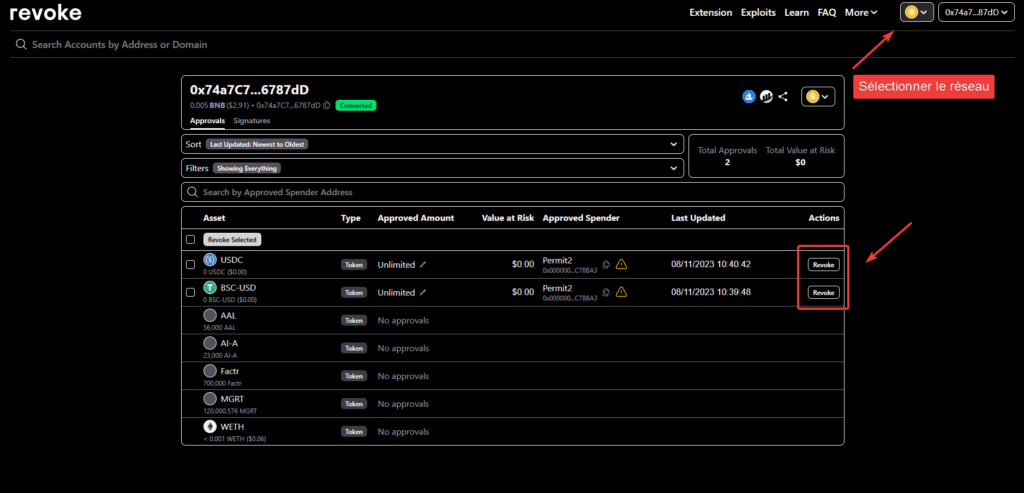

- Passez en revue vos autorisations DeFi via des outils comme “Revoke.cash” ou “Etherscan Token Approvals”. Certaines autorisations accordées aux smart contracts peuvent être exploitées par des attaquants.

Petite précision sur les plateformes comme Revoke.cash :

Chaque fois que vous utilisez des applications décentralisées (les fameuses dApps) comme Uniswap ou OpenSea, vous leur donnez en fait des autorisations pour gérer vos tokens ou NFTs à votre place. Le problème, c’est que ces autorisations, qu’on appelle « approbations de tokens », ne s’arrêtent jamais d’elles-mêmes ! Elles restent actives indéfiniment, ce qui peut sérieusement exposer vos actifs si une dApp est (devient) compromise.

C’est là que Revoke.cash entre en jeu et vous permet de reprendre véritablement le contrôle. En connectant votre portefeuille à ce service, vous pouvez voir d’un coup d’œil toutes les approbations actives et choisir celles que vous voulez révoquer, bloquant ainsi l’accès à vos fonds pour les tiers non désirés. Pour être plus précis, en révoquant ces autorisations inutilisées ou obsolètes, vous réduisez les risques liés à des contrats malveillants ou vulnérables qui pourraient exploiter ces permissions pour accéder à vos fonds sans votre consentement explicite.

Les experts recommandent d’ailleurs d’utiliser Revoke.cash régulièrement. Attention toutefois : Revoke.cash est un outil préventif. Il ne peut malheureusement pas récupérer les fonds déjà volés.

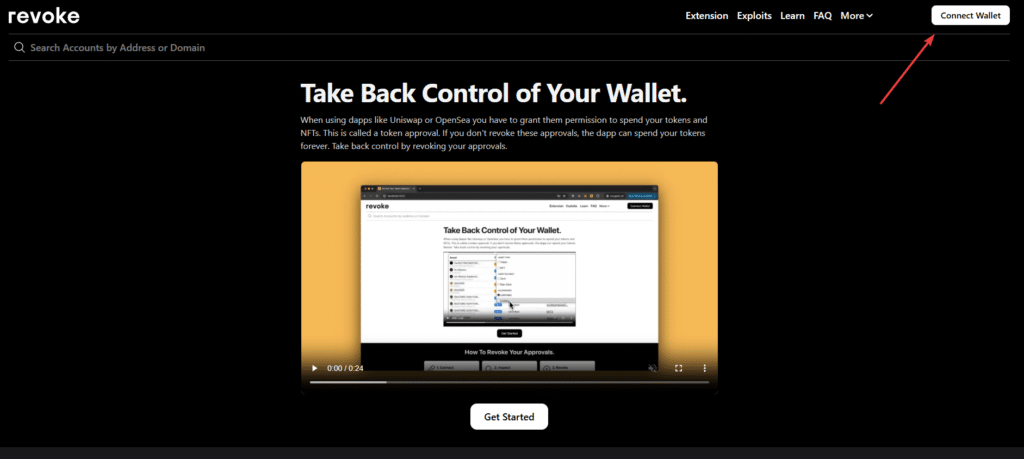

Pour utiliser ce service, rendez-vous sur la plateforme officielle : Revoke.cash.

Cliquez ensuite sur « Connect Wallet », puis sélectionnez le portefeuille numérique que vous souhaitez connecter à la plateforme.

Après, choisissez le réseau de votre choix (exemple : Ethereum, BNB Chain, Arbitrum, etc.). Notez que votre portefeuille doit être connecté sur ce même réseau.

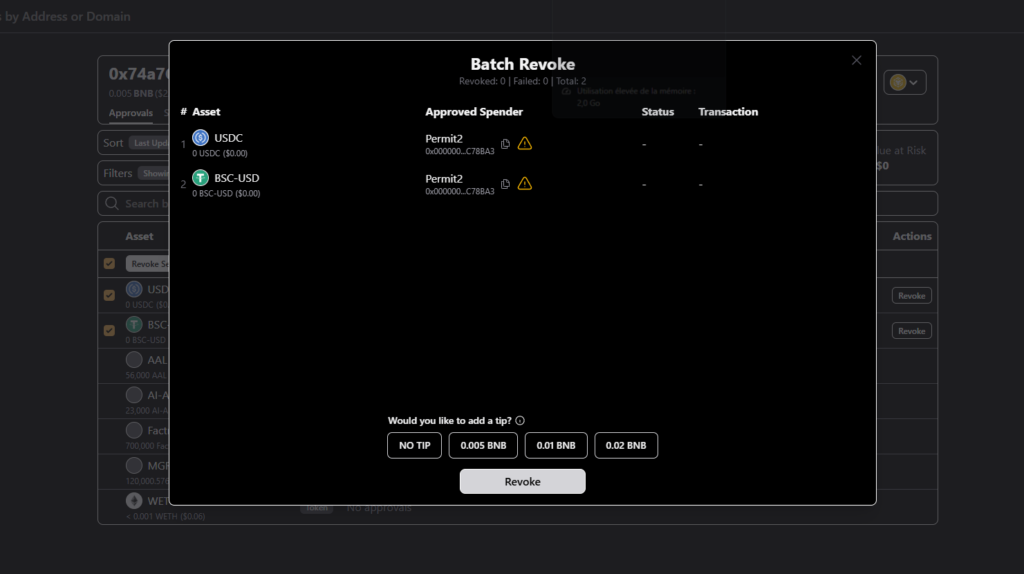

Vous apercevrez alors tous les tokens à révoquer, c’est-à-dire les autorisations que vous avez précédemment accordées à des contrats intelligents pour accéder à vos tokens ou NFTs.

Vérifiez une dernière fois les éléments, puis finalisez l’opération en cliquant sur « Revoke » puis en confirmant la transaction directement depuis votre portefeuille numérique.

En plus de Revoke.cash, pensez aussi à tester « régulièrement » (plusieurs fois dans l’année) vos sauvegardes de phrases mnémoniques : il serait dramatique de perdre l’accès à vos fonds à cause d’un simple oubli de vérification. Vérifiez également l’intégrité de vos portefeuilles hardware pour vous assurer qu’ils n’ont pas été compromis.

Dernière chose, documentez vos audits de sécurité pour suivre l’évolution de vos pratiques et repérer d’éventuelles failles. Un suivi méthodique vous aidera à rester toujours un pas en avant face aux menaces.

Dans cette partie dédiée aux bonnes pratiques, nous avons appris beaucoup de choses qui vous serviront tout au long de votre vie. Pour mieux les mémoriser, cliquez sur Chapitre Suivant > en bas à droite pour accéder au résumé de ce qu’il faut retenir 👇