6. Sécuriser son identité physique et numérique

Rappel : Pour profiter pleinement de cette formation, sauvegarder votre progression et obtenir votre diplôme en fin de formation, il est vivement recommandé de vous créer un compte CoinAcademy et de vous y connecter.

Sommaire

- Stockage et protection de vos documents sensibles

- Stratégies de sécurité personnelle

- Minimisez les risques en ligne

- Créez un mot de passe unique pour chaque compte

- Évitez de mentionner vos investissements en crypto monnaies

- N’utilisez jamais de Wi-Fi public

- Contrôlez vos réseaux sociaux et vos informations publiques, sans laisser de traces

- Protégez vos informations cachées et votre identité numérique

- Reconnaître et prévenir les risques d’agression liés à vos crypto monnaies

La protection de vos actifs numériques ne se limite pas à la cybersécurité : vos documents sensibles comme vos phrases de récupération, clés privées et mots de passe doivent aussi être protégés physiquement.

Dans un monde où les cryptos représentent souvent une part croissante du patrimoine des investisseurs, il devient essentiel d’assurer une double protection, aussi bien numérique que physique. Ignorer la sécurité physique, c’est prendre le risque de perdre l’accès à ses fonds de manière définitive.

Stockage et protection de vos documents sensibles

Solutions physiques : coffre-fort, vol, incendie

Stocker vos informations critiques en lieu sûr est une règle d’or.

Un coffre-fort bien choisi représente l’une des meilleures défenses contre le vol, les pertes accidentelles et les incendies. En effet, on parle ici d’un dispositif physique capable de protéger vos documents (mots de passe, seed phrases, Ledger, etc.) même en cas de catastrophe.

Bien évidemment, cela devient vraiment nécessaire lorsque vous commencez à détenir une somme importante en crypto monnaies (ou autres actifs). Pour quelques centaines / milliers d’euros, il n’est peut-être pas nécessaire de pousser la sécurité aussi loin.

Autrement, le choix du coffre-fort ne doit pas être pris à la légère. Optez pour un modèle certifié contre le vol et le feu, comme la série FRS de VALBERG, qui garantit une résistance d’au moins 60 minutes aux flammes. Pour encore plus de sécurité, des modèles comme le “FIRE COMMANDER PHOENIX” offrent jusqu’à 120 minutes de protection, soit un dispositif idéal pour préserver aussi bien les documents papier que les supports numériques.

À retenir pour une protection optimale :

- Certifications anti-vol et anti-incendie :

choisissez un coffre-fort conforme aux normes ECB-S ou EN 15659.

- Verrouillage avancé :

privilégiez un modèle avec un double verrouillage (électronique + clé d’urgence).

- Fixation au sol :

un coffre sécurisé doit être ancré pour éviter qu’il soit emporté en cas d’effraction.

- Séparation des copies :

ne stockez jamais toutes vos informations sensibles au même endroit.

Même avec un excellent coffre-fort, il est important de ne jamais regrouper l’ensemble de vos données sensibles au même endroit. Ici, l’objectif est d’avoir plusieurs niveaux de protection pour limiter les risques en cas de vol, d’incendie ou d’autres imprévus.

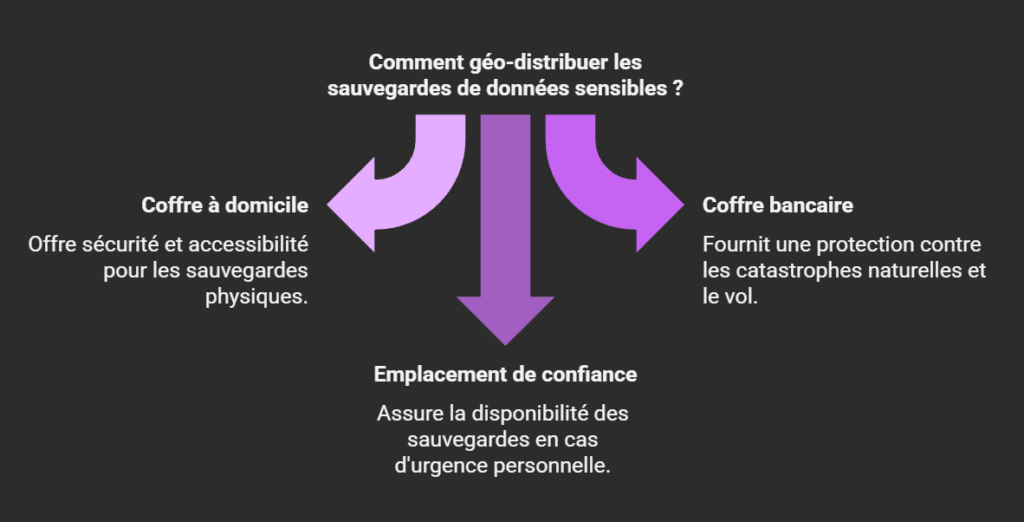

Redondance et géo-distribution des sauvegardes

Avoir une copie de ses données sensibles, c’est bien. Les répartir stratégiquement, c’est encore mieux.

La solution : la réplication de vos informations sensibles en plusieurs lieux sécurisés, évitant ainsi toute perte irrémédiable en cas d’incident.

L’idée est simple : diversifiez vos emplacements. Par exemple, vous pouvez conserver une copie de votre phrase de récupération (seed phrase) dans un coffre à domicile, une autre dans un coffre bancaire, et une troisième chez un proche de confiance.

Cela fonctionne pour tout type de documents, physiques, comme numériques (à l’aide de disques durs).

Autant vous dire que cette “géo-distribution” réduit drastiquement les risques liés aux sinistres localisés.

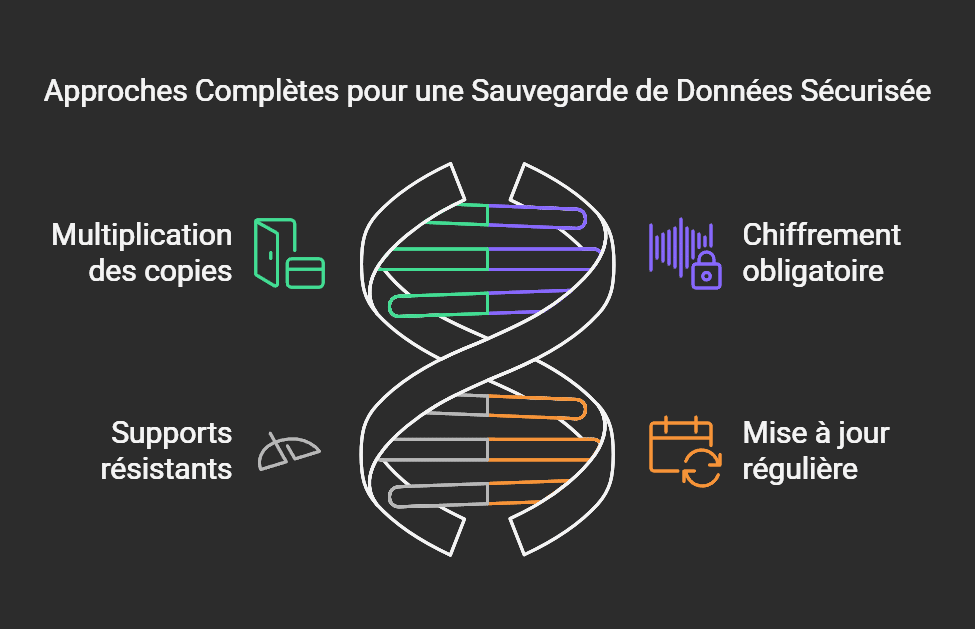

Quelques principes clés pour une redondance efficace :

- Multiplication des copies : prévoyez au moins trois sauvegardes en différents endroits.

- Chiffrement obligatoire : chiffrez vos données avant de les stocker ailleurs, pour éviter tout accès non autorisé.

- Supports résistants : pour les documents particulièrement sensibles, comme les phrases de récupération (seed phrases), envisagez l’utilisation de supports durables et résistants aux éléments. Par exemple, utilisez des plaques métalliques gravées, résistantes au feu et à l’eau, comme nous l’avons évoqué dans un précédent chapitre.

- Mise à jour régulière : chaque modification importante de vos accès doit être répercutée sur toutes vos copies.

Même si la redondance et la distribution des copies sont des mesures essentielles, elles nécessitent également une gestion rigoureuse. Sans suivi et mises à jour régulières, vous pourriez vous retrouver avec des informations obsolètes ou inaccessibles en cas de besoin.

Stratégies de sécurité personnelle

La sécurisation de vos crypto monnaies ne se limite pas uniquement à la protection de vos clés privées et seed phrases.

Elle englobe également votre sécurité personnelle, aussi bien sur le plan numérique que physique.

Dans ce chapitre, on va revenir sur quelques stratégies pour minimiser votre exposition, contrôler votre empreinte numérique, protéger votre identité en ligne et reconnaître les menaces physiques potentielles.

Minimisez les risques en ligne

Réduire votre “empreinte numérique” est l’une des premières étapes pour sécuriser vos crypto monnaies. Votre présence en ligne peut, indirectement, vous exposer au danger.

En France, plus d’un million de fraudes à la carte bancaire sont recensées chaque année, et les entreprises subissent en moyenne 30 cyberattaques par an. Ces chiffres parlent d’eux-mêmes : il est INDISPENSABLE d’adopter une posture discrète et prudente, surtout lorsque vous possédez des crypto monnaies.

Voici quelques bonnes pratiques pour minimiser votre exposition en ligne 👇

Créez un mot de passe unique pour chaque compte

En général, on est tenté d’utiliser le même mot de passe pour tout. C’est compréhensible : c’est simple et ça évite les oublis. Cependant, prudence !

C’est comme se servir d’une seule clé pour votre maison, votre voiture et votre coffre-fort. Si un pirate s’empare de cette clé unique, il a accès à tout : vos portefeuilles crypto, vos comptes bancaires, vos e-mails personnels…

C’est pourquoi l’utilisation d’un gestionnaire de mots de passe, comme nous l’avons évoqué dans le chapitre 2, est fortement recommandée pour garantir des accès sécurisés.

Assurez-vous absolument d’avoir un mot de passe unique pour chacune de vos adresses e-mails importantes, comme celles qui vous permettent de vous connecter aux échanges de crypto monnaies tels que Binance, Coinbase ou Bitpanda.

Utilisez un mot de passe unique pour votre gestionnaire de mot de passe et un mot de passe unique pour votre compte Google, surtout si vous utilisez fréquemment ses services comme Google Cloud ou la connexion avec votre compte Google.

Évitez de mentionner vos investissements en crypto monnaies

Soyons honnêtes : quand on se lance dans les crypto monnaies, l’enthousiasme nous pousse naturellement à partager nos découvertes et nos succès. C’est humain de vouloir échanger avec d’autres passionnés. Mais cette transparence peut rapidement devenir votre talon d’Achille.

Les pirates et escrocs du web sont constamment à l’affût. Ils parcourent méthodiquement les réseaux sociaux, forums spécialisés et groupes de discussion pour repérer leurs prochaines victimes.

Un simple commentaire comme « Je hodl du Bitcoin depuis 2015 » peut vous placer directement dans leur ligne de mire. Leurs méthodes varient : certains vous enverront des messages personnalisés pour tenter d’obtenir vos informations sensibles, d’autres chercheront à compromettre vos comptes pour accéder à vos fonds.

Au-delà du risque numérique, il y a aussi le risque physique. On a tous vu des histoires de crypto-kidnappings où des investisseurs se font menacer pour donner accès à leur portefeuille.

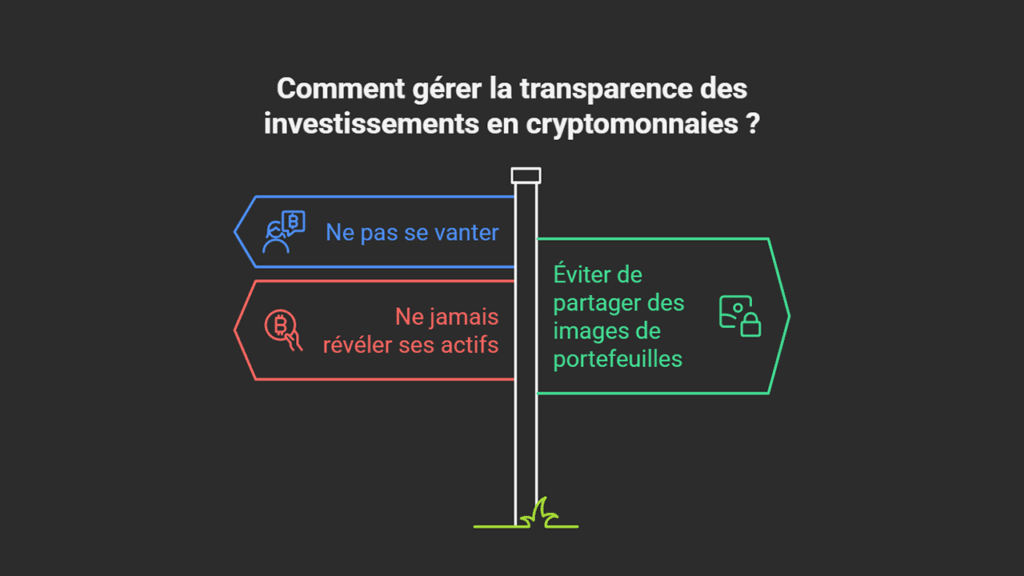

Le conseil est simple :

- Résistez à l’envie de vous vanter de vos investissements

- Évitez de partager des images de vos portefeuilles

- Ne révélez jamais le montant de vos avoirs sur des plateformes publiques

Votre sécurité dépend directement de votre discrétion – moins vous en dites, plus vous limitez les risques.

N’utilisez jamais de Wi-Fi public

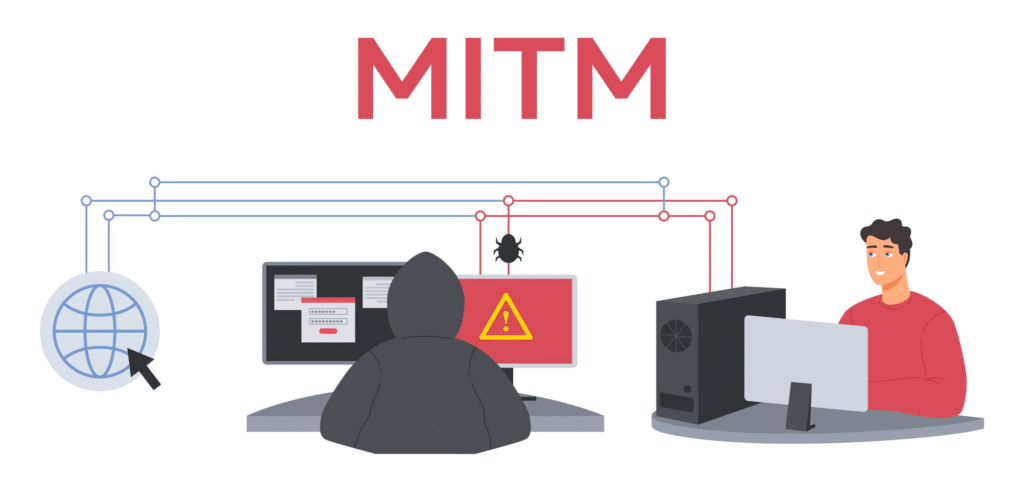

Une autre notion à prendre en compte : les Wi-Fi publics.

Méfiez-vous des réseaux Wi-Fi gratuits dans les lieux publics, comme le Wi-Fi de votre hôtel, celui de l’aéroport ou les Wi-Fi disponibles dans les bars et restaurants, par exemple. Considérez que les données qui vont transiter sur ces réseaux publics peuvent être interceptées, il y a donc un risque non négligeable que des pirates puissent récupérer vos mots de passe, seed phrase et autres données sensibles.

Sans protection adéquate, vos informations personnelles peuvent être captées en quelques secondes par un individu installé tranquillement à quelques tables de vous.

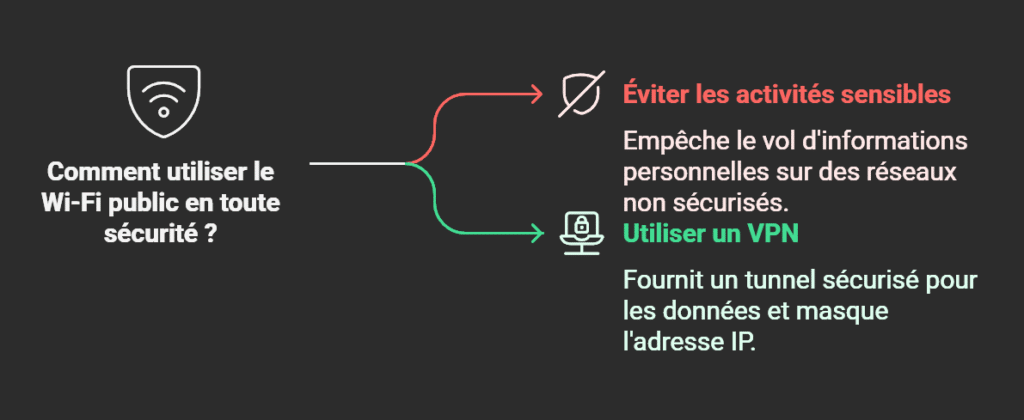

Si vous n’avez pas d’autre choix que d’utiliser un de ces réseaux, appliquez une règle simple : évitez toute opération sensible. N’accédez pas à vos plateformes d’échange crypto, ne consultez pas vos wallets et ne saisissez aucune information confidentielle comme des mots de passe ou des clés privées.

Pour une protection supplémentaire, l’utilisation d’un VPN de qualité est vivement conseillée. Ce service créera un “tunnel sécurisé” pour vos données et masquera votre adresse IP, rendant votre navigation beaucoup plus sûre, même sur des réseaux non sécurisés.

Contrôlez vos réseaux sociaux et vos informations publiques, sans laisser de traces

Les réseaux sociaux peuvent se transformer en véritable piège pour tout investisseur crypto. Un détail anodin partagé publiquement suffit parfois à vous mettre dans le viseur des hackers. Il devient donc crucial de gérer intelligemment votre présence numérique.

Déjà, une pratique efficace consiste à adopter un pseudonyme plutôt que d’utiliser votre identité réelle.

Rassurez-vous, cette démarche est parfaitement légale : en France et dans l’Union européenne, le droit au pseudonymat est protégé par plusieurs textes, dont la loi de 2004 sur la confiance dans l’économie numérique et celle de 2016 pour une république numérique. Cette approche vous permet de rester actif dans la communauté tout en préservant votre anonymat.

Quelles sont les erreurs à éviter ?

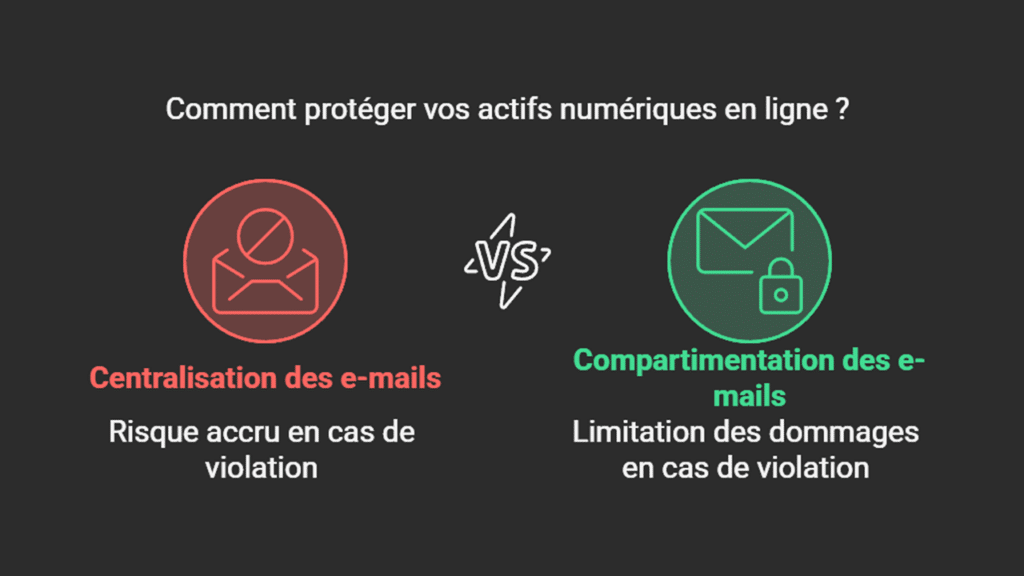

On retrouve souvent l’erreur classique de centraliser toutes vos activités sur une seule adresse e-mail. En compartimentant vos différentes identités numériques, vous limitez considérablement les dégâts en cas de compromission d’un de vos comptes.

Bonus, comme mentionné précédemment, pour tout ce qui touche à vos cryptomonnaies, optez pour une adresse e-mail dédiée, hébergée chez un fournisseur respectueux de la confidentialité comme ProtonMail ou Tutanota.

Un autre élément à prendre en compte : surveillez attentivement ce que vous partagez sur les réseaux. Une conversation apparemment anodine ou une photo publiée sans réfléchir peuvent révéler des informations précieuses pour les personnes mal intentionnées. Évitez toute allusion à votre patrimoine crypto, ne mentionnez pas vos acquisitions liées à ce domaine, et surtout, ne publiez jamais de captures d’écran de vos portefeuilles.

Un exercice intéressant pour vous protéger est de vous mettre dans la peau d’un pirate ou d’un fraudeur. Faites des recherches à votre sujet sur internet comme votre nom, prénom, pseudonyme ou adresse e-mail et voyez ce qui en ressort.

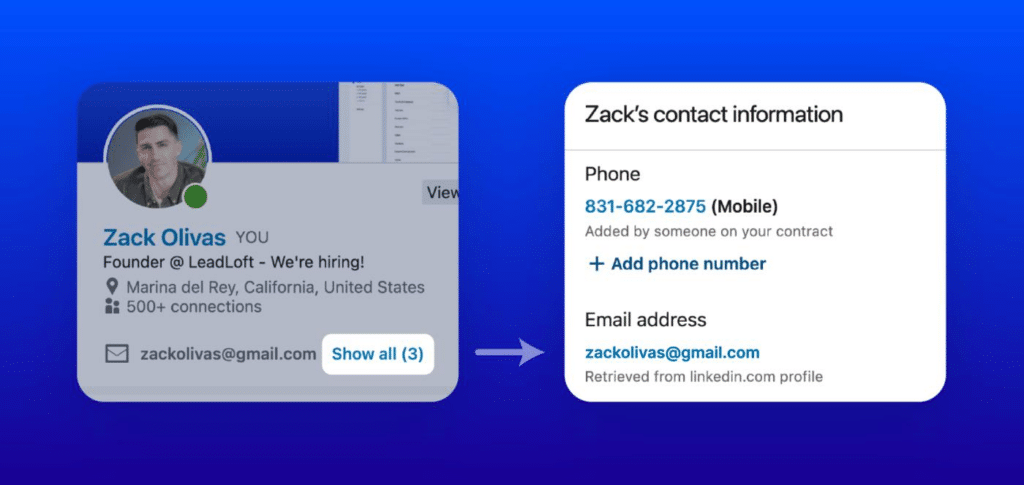

De plus, veillez également à éviter de lier des informations personnelles à votre profil sur Linkedin, car ces données sont facilement accessibles avec de simples extensions sur navigateur.

Vous pouvez utiliser plusieurs outils pour vous aider à limiter les traces que vous laissez sur internet :

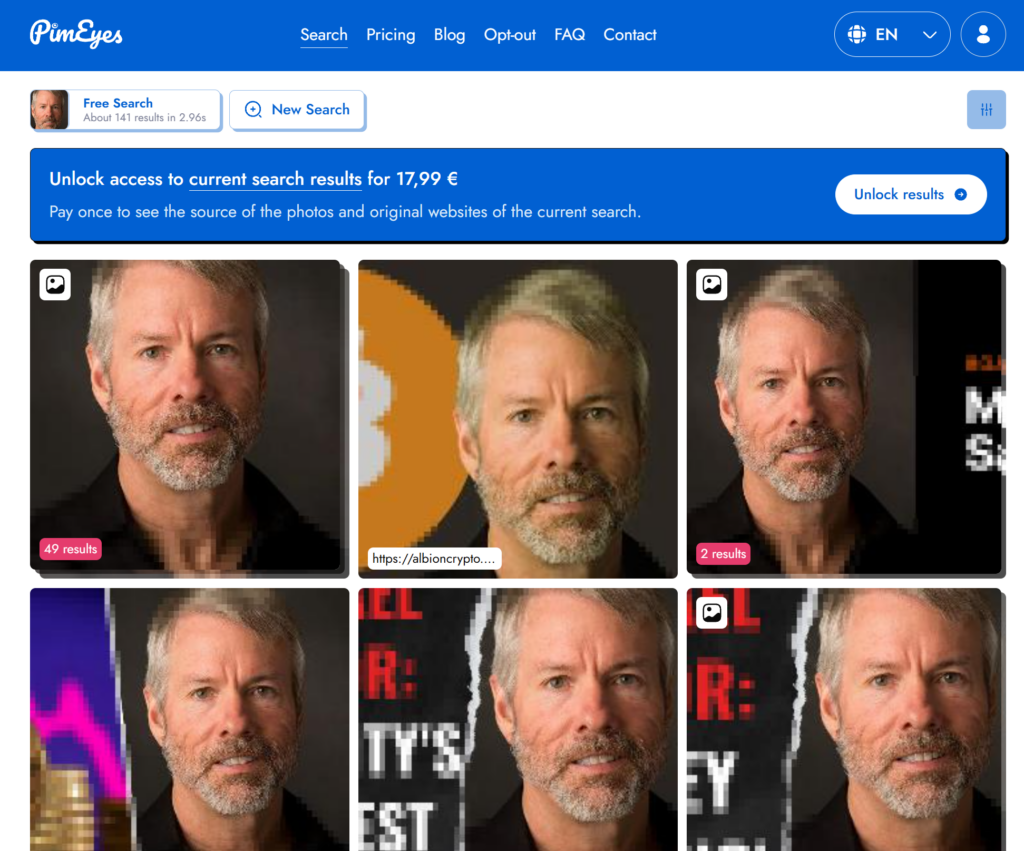

1 – Pimeyes

Pimeyes est un service gratuit (bien qu’une option payante soit accessible) qui vous permet de retracer un visage grâce à l’IA. Autant dire que cet outil extrêmement puissant peut retrouver sur internet des photos de vous à partir d’une photo de départ sur le web. L’intérêt : identifier les photos avec vos proches, afin de les cibler.

En effet, les escrocs n’hésiteront pas à s’attaquer à vos proches pour vous soutirer directement de l’argent s’ils n’arrivent pas à s’attaquer directement à vous, gardez donc vos relations privées pour vous protéger vous et vos proches.

Pour utiliser Pimeyes, il vous suffit d’importer une photo de vous sur la plateforme, puis l’IA se chargera de rechercher les photos de vous-même, et potentiellement celles où vous apparaissez avec vos proches.

Voici un exemple avec Michael Saylor :

Lien pour accéder au site Pimeyes👉 https://pimeyes.com/

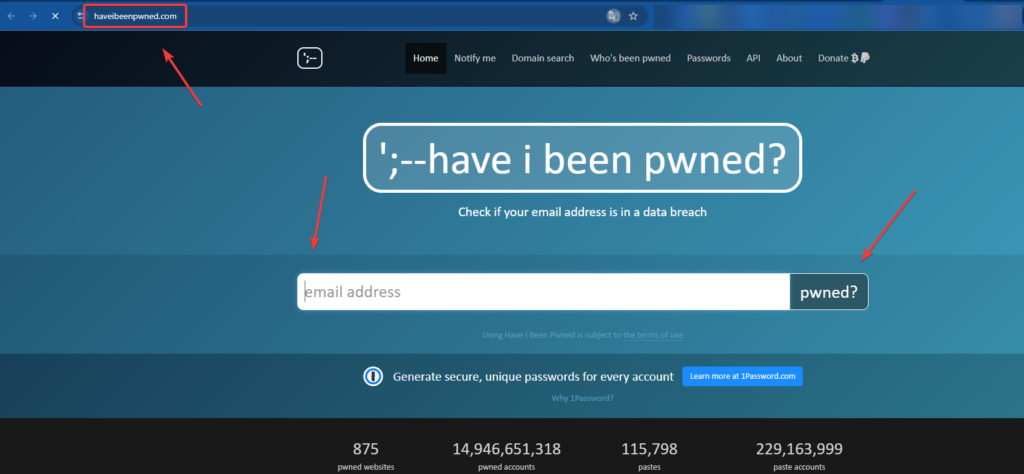

2 – Haveibeenpwned

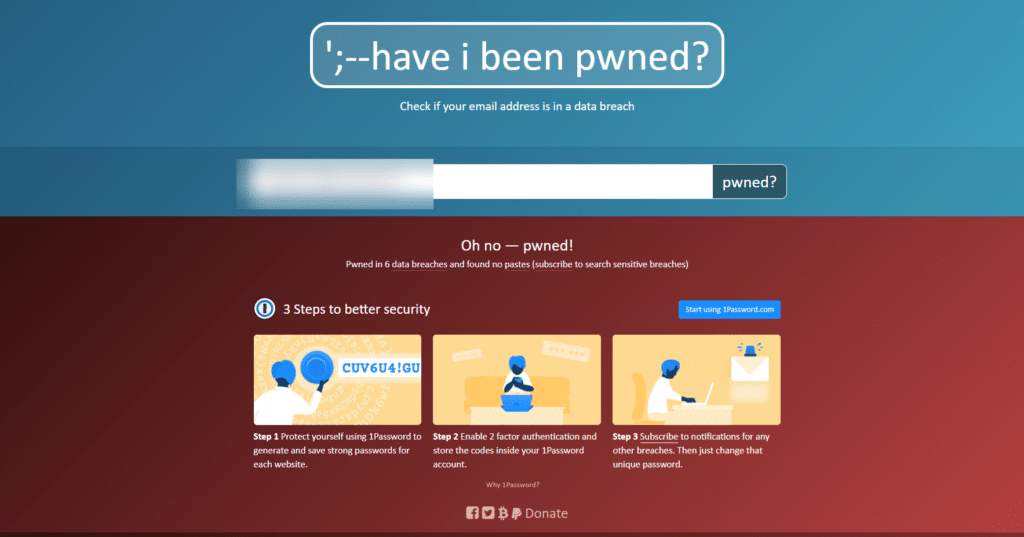

Comme mentionné dans le chapitre 2, il existe également l’outil « Haveibeenpwned » qui vous permet de vérifier si votre e-mail figure dans des bases de données piratées disponibles en ligne ou sur le marché noir, et donc potentiellement sujet à des hacks.

Lorsqu’un site web se fait pirater, les données de votre compte peuvent être récupérées, comme votre nom, prénom, numéro de téléphone, e-mail, adresse personnelle et parfois même votre mot de passe et adresse IP dans le pire des cas. C’est pour ça qu’il est important de garder en tête que votre mot de passe n’est plus suffisant pour vous protéger.

Pour utiliser Haveibeenpwned, accédez au site :

Après cela, indiquez votre adresse e-mail dans la barre de recherche, puis cliquez sur « pwned? » :

Vous apercevrez ensuite le résultat de l’analyse.

Ici, par exemple, on remarque l’adresse e-mail a été identifié comme étant risquée :

Une « brèche » désigne un incident au cours duquel des données sont accidentellement exposées suite à une vulnérabilité du système, généralement causée par des contrôles d’accès insuffisants ou des failles de sécurité dans le logiciel.

Dans ce cas, on vous le répète, mais il est impératif de mettre en place la connexion en 2 étapes (2FA) avec un connecteur externe physique ou logiciel, comme Google Authenticator ou Authy. De même, si l’e-mail “risqué” est utilisé pour des portefeuilles, plateformes d’échange ou autres services en lien avec vos cryptos, alors veillez à la remplacer.

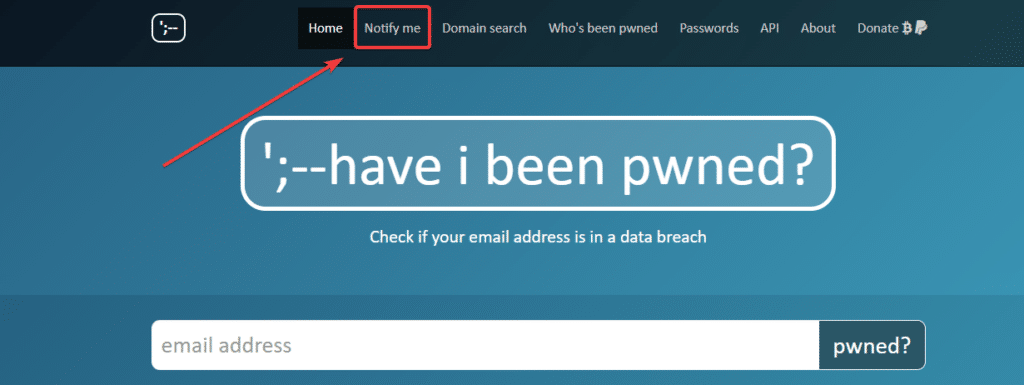

De plus, n’hésitez pas à utiliser la fonctionnalité « Notify me » sur cette plateforme, afin d’être notifié lorsqu’un e-mail en particulier est ajouté à une base de données piratée.

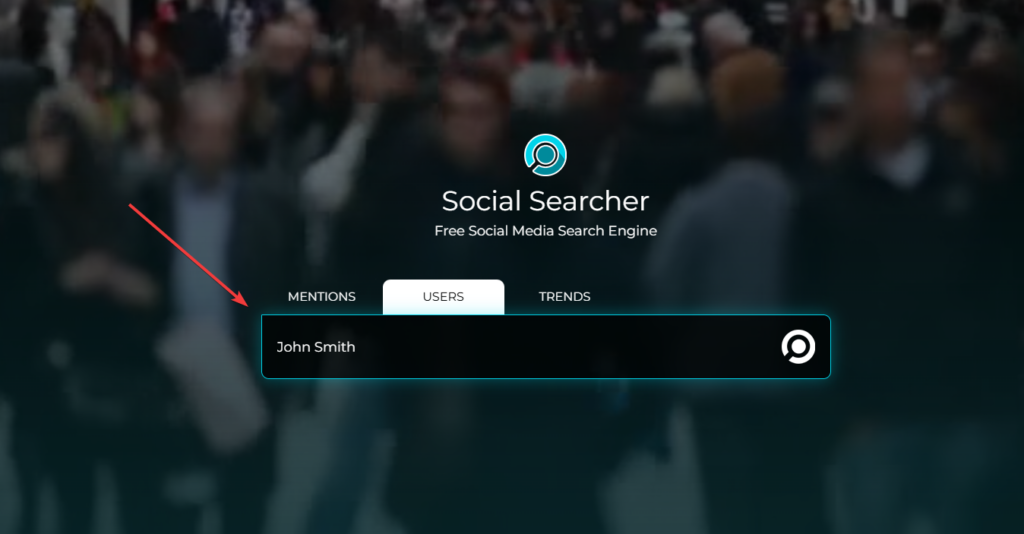

En plus d’utiliser Google ainsi que les réseaux sociaux (comme Twitter) afin d’identifier de potentielles traces nuisibles en recherchant votre pseudo, nom et prénom, vous pouvez utiliser l’outil « Social-searcher ».

Pour y parvenir, renseignez simplement votre pseudo et/ou votre nom et prénom (privilégiez l’onglet Users), puis analysez les résultats.

Voici le lien pour accéder à la plateforme 👉 cliquez sur ce lien

En bonus, voici une liste de sites internet partagés ZachXBT, un enquêteur anonyme reconnu dans la communauté crypto, spécialisé dans l’investigation et la dénonciation des arnaques, fraudes et activités suspectes dans l’univers des cryptomonnaies.

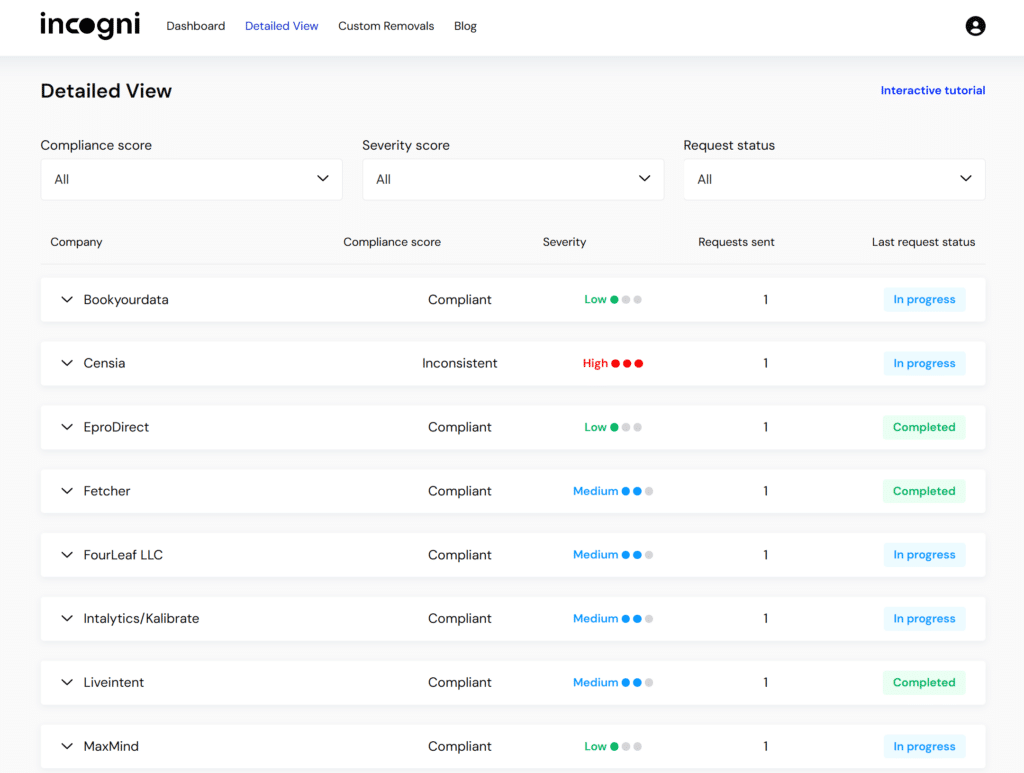

4 – Incogni (payant)

Un autre service intéressant se nomme « Incogni ».

Ce service vous permet de supprimer des données relatives à votre nom, prénom, adresse(s) personnelle(s) et adresses e-mails.

Pour 1 mois, le prix est de 16,78 euros. Pensez à résilier l’abonnement après avoir payé si vous ne souhaitez pas être facturé chaque mois, un seul mois suffira très probablement à faire un bon ménage !

Pour accéder à la plateforme, cliquez sur ce lien 👉 https://incogni.com/

Protégez vos informations cachées et votre identité numérique

Saviez-vous que chaque photo que vous prenez raconte bien plus que ce qui est visible à l’œil nu ?

En effet, les métadonnées (metadata) intégrées dans vos fichiers personnels sont de véritables cartes d’identité numériques qui peuvent trahir votre vie privée sans que vous vous en rendiez compte.

Lorsque vous capturez un cliché avec votre téléphone ou appareil photo, vous enregistrez automatiquement des informations, comme :

- votre position exacte ;

- le modèle de votre appareil ;

- et parfois même votre nom d’utilisateur.

Pour les détenteurs de crypto monnaies, cette fuite d’informations invisible peut avoir des conséquences graves. Un individu mal intentionné pourrait, en analysant simplement les données géographiques de vos photos partagées, dresser une cartographie de vos habitudes quotidiennes avec une précision inquiétante.

Vous connaissez la suite : ces informations peuvent ensuite servir à organiser des attaques personnalisées, depuis des tentatives de phishing jusqu’à des agressions physiques visant à vous extorquer vos clés privées.

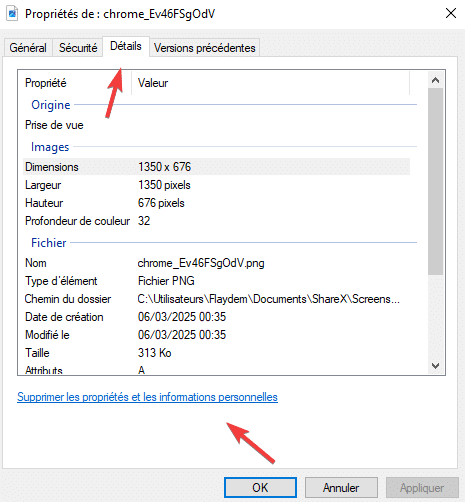

Heureusement, vous pouvez facilement nettoyer ces traces numériques. Sur Windows, il suffit d’un clic droit sur votre image, d’accéder aux propriétés, puis à l’onglet « Détail » pour sélectionner l’option « Supprimer les propriétés et les informations personnelles » :

Pour vos documents PDF, des outils comme “Expert PDF” vous permettent d’effacer toutes les métadonnées compromettantes – titre, auteur, dates de création et de modification.

Cette habitude de nettoyage devrait devenir systématique avant tout partage de fichiers en ligne, particulièrement ceux pouvant être connectés, même indirectement, à votre activité crypto.

Quoi qu’il en soit, il n’est pas conseillé de relier ses activités crypto à son identité réelle, que ce soit sur les réseaux sociaux ou lors d’interactions en ligne, afin de réduire les risques de fuite de données ou d’attaques ciblées.

Reconnaître et prévenir les risques d’agression liés à vos crypto monnaies

Posséder des crypto monnaies peut malheureusement vous transformer en cible potentielle d’agressions physiques, particulièrement si votre statut d’investisseur devient public. Savoir lire les signaux d’une situation qui dégénère peut littéralement sauver votre vie et protéger vos actifs numériques.

Contrairement aux idées reçues, une agression physique ne survient généralement pas sans avertissement. Elle s’inscrit souvent dans une “escalade” qui commence par de l’intimidation et des agressions verbales. En apprenant à repérer ces signes avant-coureurs, vous gagnez un temps précieux pour “désamorcer” la situation ou vous mettre en sécurité.

Comment identifier une personne sur le point de passer à l’acte ?

Déjà, commencez par observer les changements physiques révélateurs :

- un visage qui blêmit ou rougit intensément

- une sudation anormale

- des mouvements nerveux ou saccadés

- des poings ou mâchoires crispés

- une gestuelle excessive

- un ton qui s’élève brusquement

- une respiration courte et rapide

- un regard fuyant ou au contraire excessivement fixe.

Ces indices corporels sont autant d’alarmes qui vous alertent d’un danger imminent. Toutefois, une personne au ton brusque ou à la mâchoire crispée n’indique pas automatiquement une agression imminente. Il faut plutôt le voir comme un ensemble d’indicateurs qui peuvent, éventuellement, signaler un risque, d’autant plus si vous ne connaissez pas la personne.

Comment se protéger ?

Votre meilleure protection reste la prévention. Restez constamment attentif à votre environnement, surtout dans des contextes liés à vos activités crypto, comme lors d’une visite à une conférence crypto (ainsi que les soirées / événements organisés à côté) ou d’un rendez-vous pour une transaction en personne.

Vous pouvez aussi briser vos habitudes en modifiant régulièrement vos parcours et horaires pour éviter d’être facilement repérable. Maintenez toujours une distance de sécurité avec les inconnus, particulièrement dans des lieux peu fréquentés.

Par ailleurs, une stratégie efficace consiste à créer un « portefeuille leurre » contenant une somme modeste que vous pourriez remettre (en donnant la seed phrase) sous la contrainte.

Pour valider ce chapitre et passer à la suite, cliquez sur « Ce qu’il faut retenir » ci-dessous. Cette étape vous aidera avant de répondre au quiz de cette partie 👇